-------------------------------------------------------------------------------------------------Una breve nota tecnica al riguardo di questo post.Come descrivo piu' in dettaglio nel seguente post ho incontrato seri problemi ad allegare immagini a questo post in quanto cliccando sopra le stesse non si aveva lo zoom ma veniva aperta la finestra di download del browser firefox.La soluzione piu' rapida, in attesa di qualche chiarimento da parte di Blogger, e' stata quella di utilizzare il servizio offerto da Pphotobucket che tra l'altro dispone di una buona gestione dei link delle immagini agli album. A vantaggio di questa scelta va la gestione migliore delle immagini allegate, del download e dei relativi link senza contare che lo spazio a disposizione per hostare le immagini aumenta rispetto a quello di Blogger.Come svantaggio, ad esempio, si hanno piu' links esterni ad una pagina blogger e quindi potrebbero esserci problemi sia di caricamento dei files ed anche, nel caso di sospensione di un account photobucket, la relativa scomparsa delle immagini dai posts.-----------------------------------------------------------------------------------------------

Siti spazzatura su internet e ricerche collegate.Succede sempre piu' spesso che per cercare di comparire nei risultati di una ricerca internet vengano create pagine che contengono un elenco disordinato di parole o frasi che tra l'altro fanno sembrare quello che si visualizza un qualcosa tra il ridicolo e il demenziale.

In realta' la pagina, come vedremo, e' solo il tramite tra l'operazione di ricerca ed il sito, di solito con contenuti porno, che tentera' di infettare il nostro

pc con malware.La pagina contenente le centinaia di parole utili alla ricerca contiene di solito un codice che reindirizza istantaneamente sul sito scelto dai malintenzionati per tentare di introdurre sul nostro computer codici malevoli e quindi non viene praticamente visualizzata sul monitor, abbiamo in altre parole, un passaggio diretto

ricerca -> home page sito malevolo.Inoltre anche il contenuto dell'url della pagina viene scelto tra quelli di uso comune per aumentare le probabilita' che venga caricata anche senza ricorrere ad una ricerca internet.

Vediamo un tipico esempio, ricordando che in queste pagine che vedremo sono presenti codici malware o links a questi.

Il sito si chiama

vvv.lericettedicucina.it e ricorda come url quelle di cui

ho scritto in questo post.A differenza pero' dell'altro sito questo ha un javascript attivo e se gli script sul browser sono disabilitati, possiamo vedere la pagina con le chiavi di ricerca e quindi la vera natura del sito che andremo a visitare.

Notate il testo che compone la pagina che pur senza senso e' utile per aumentare le possibilita' che una nostra ricerca ci porti su questo sito

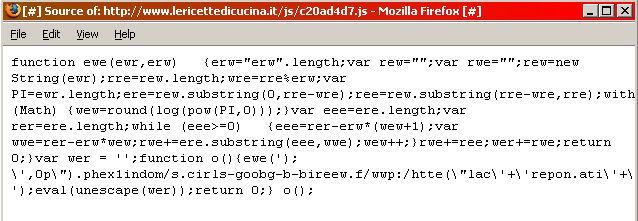

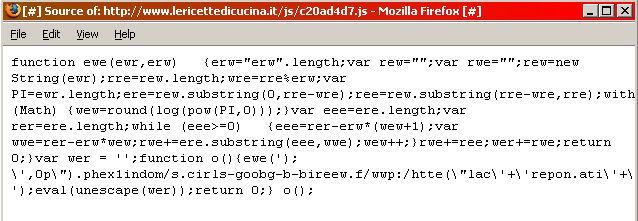

Il sito contiene uno script parzialmente offuscato

che decodificato

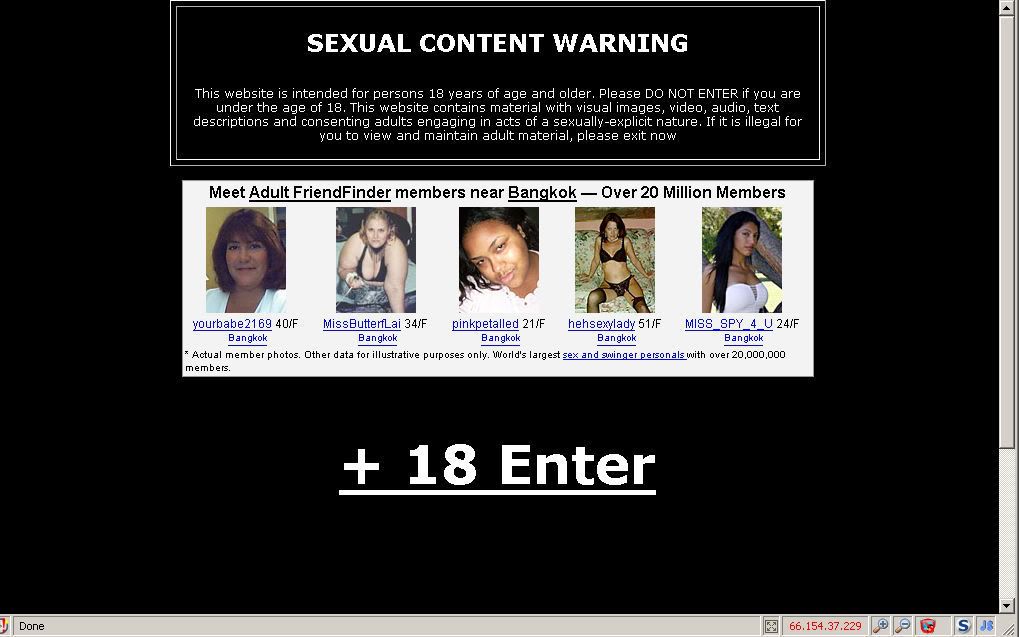

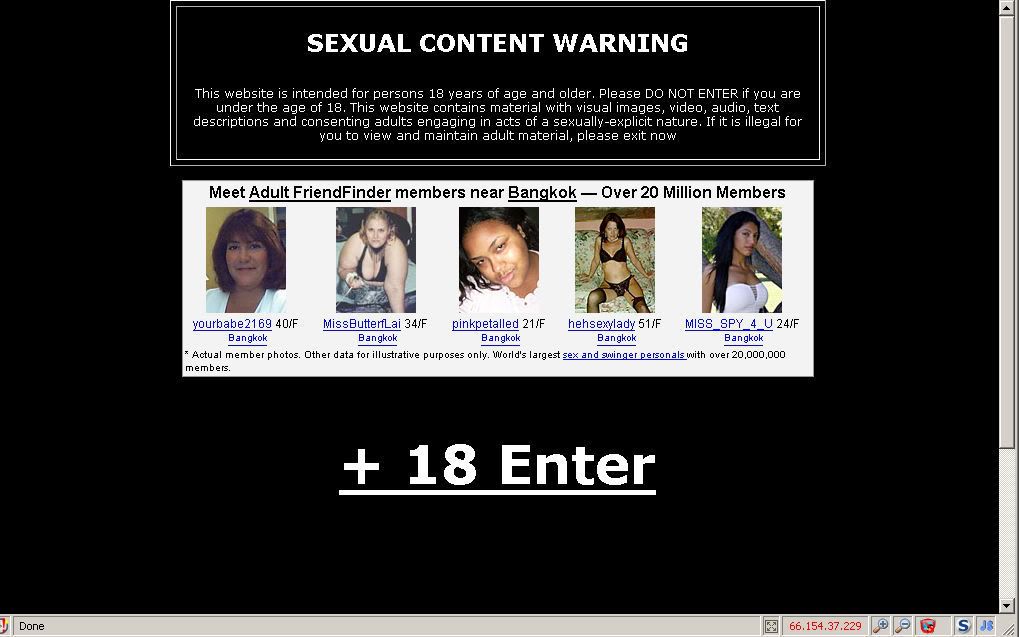

ci reindirizza su questo sito

dove possiamo vedere che le ricerche proposte da

Adult Friend Finder sono collegate all'

IP di chi visita la pagina; in pratica vengono proposte diverse localita' a seconda dell'indirizzo IP rilevato.(basta usare un proxy server per accorgersi di questo fatto)

A parte questo, un volta cliccato sul link per entrare ne sito viene aperta la solita pagina di filmati porno che cliccati mostrano l'ormai consueto

falso player video che ci invita a scaricare il file codec o meglio definito come setup necessario per visionare i contenuti video.

Virus Total evidenzia che

setup.exe contiene:

| File setup.exe received on 11.29.2007 15:01:50 (CET) |

| Antivirus | Version | Last Update | Result |

| AhnLab-V3 | 2007.11.29.0 | 2007.11.29 | - |

| AntiVir | 7.6.0.34 | 2007.11.29 | - |

| Authentium | 4.93.8 | 2007.11.29 | - |

| Avast | 4.7.1074.0 | 2007.11.28 | Win32:Zlob-AGZ |

| AVG | 7.5.0.503 | 2007.11.29 | Downloader.Zlob.LI |

| BitDefender | 7.2 | 2007.11.29 | Trojan.Zlob.3.Gen |

| CAT-QuickHeal | 9.00 | 2007.11.28 | - |

| ClamAV | 0.91.2 | 2007.11.29 | Trojan.Dropper-2529 |

| DrWeb | 4.44.0.09170 | 2007.11.29 | Trojan.Popuper |

| eSafe | 7.0.15.0 | 2007.11.29 | - |

| eTrust-Vet | 31.3.5335 | 2007.11.29 | - |

| Ewido | 4.0 | 2007.11.29 | - |

| FileAdvisor | 1 | 2007.11.29 | - |

| Fortinet | 3.14.0.0 | 2007.11.29 | - |

| F-Prot | 4.4.2.54 | 2007.11.28 | - |

| F-Secure | 6.70.13030.0 | 2007.11.29 | - |

| Ikarus | T3.1.1.12 | 2007.11.29 | - |

| Kaspersky | 7.0.0.125 | 2007.11.29 | Trojan-Dow.Win32.Zlob.epa |

| McAfee | 5173 | 2007.11.28 | - |

| Microsoft | 1.3007 | 2007.11.29 | Trojan:Win32/Zlob.ZWC |

| NOD32v2 | 2693 | 2007.11.29 | - |

| Norman | 5.80.02 | 2007.11.28 | - |

| Panda | 9.0.0.4 | 2007.11.28 | - |

| Prevx1 | V2 | 2007.11.29 | Generic.Dropper.xCodec |

| Rising | 20.20.22.00 | 2007.11.29 | - |

| Sophos | 4.23.0 | 2007.11.29 | - |

| Sunbelt | 2.2.907.0 | 2007.11.27 | - |

| Symantec | 10 | 2007.11.29 | - |

| TheHacker | 6.2.9.144 | 2007.11.28 | - |

| VBA32 | 3.12.2.5 | 2007.11.28 | - |

| VirusBuster | 4.3.26:9 | 2007.11.28 | - |

| Webwasher-Gateway | 6.6.2 | 2007.11.29 | - |

|

| Additional information |

| File size: 81509 bytes |

| MD5: b1d71ef743b8c2e4df8ff67fc8e2d7d2 |

| SHA1: b4378ffa299b6a440e2322146fc159b3ac9aa1d1 |

|

Come succede ormai frequentemente

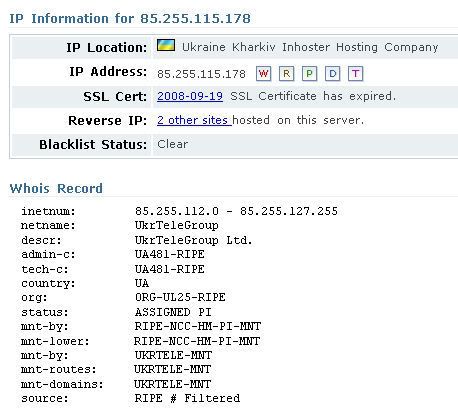

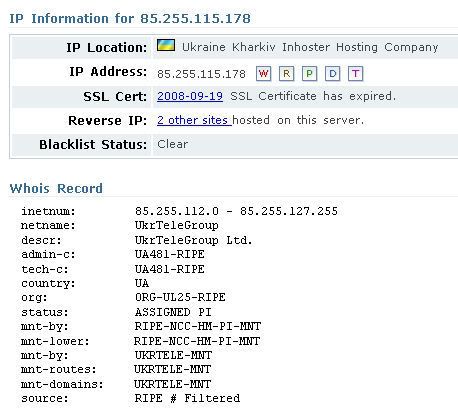

il malware e' pochissimo riconosciuto dai software presenti nell'elenco di V.T.Alcune considerazioni sul whois a questi siti.

La pagina iniziale, cioe'

vvv.lericettedicucina.it presenta un IP corrispondente a server

USA

mentre la pagina di ingresso al sito porno e' locata su server

UPL TELECOM (

Repubblica Ceca)

La pagina contenente il falso code/setup invece e' hostata su server

Inhoster (Ucraina) e questo ancora una volta dimostra che, a parte le recenti vicissitudini di

RBN, tutto il sistema di distribuzione malware e' ben attivo.

Tra l'altro l'accoppiata

UPL TELECOM >>>>> INHOSTER e' presente in rete da da tempo per diffondere malware attraverso siti porno.

Sembra che lo sfruttare false pagine contenenti migliaia di riferimenti, nomi, parole, frasi per cercare di comparire ai primi posti nei risultati dei motori di ricerca internet sia la soluzione piu' adottata in questi ultimi tempi.

A proposito di link a siti malevoli vorrei ancora ricordare che a mio avviso, un altro problema arriva da quei siti in cui vengono posti, sfruttando esempio forum o guest books, centinaia di collegamenti a siti pericolosi.

Mi riferisco, in particolare al caso italiano delle centinaia di siti istituzionali creati e poi forse abbandonati in rete da chi dovrebbe gestirli, di cui ho parlato in questi posts:

Internet ed alcuni siti dell'Amministrazione Pubblica - prima parte

seconda parte

terza parte

quarta parte

e collegato a questo anche ad indirizzi url creati appositamente simili a quelli di siti istituzionali di cui parlo in questo post

false url di siti istituzionali

Edgar

This is image from http://4.bp.blogspot.com/ server IMMAGINE NON ZOOMABILE

This is image from http://4.bp.blogspot.com/ server IMMAGINE NON ZOOMABILE this is image from http://3.bp.blogspot.com/ server IMMAGINE ZOOMABILE

this is image from http://3.bp.blogspot.com/ server IMMAGINE ZOOMABILE