L'hacking di siti web singoli o di interi server, come vedremo ora, allo scopo di diffondere links a pharmacy e' sicuramente una delle piu' diffuse attivita' illecite rilevabili in rete.

La cosa non sorprende se si pensa all'enorme 'giro di affari' legato alla vendita on-line di medicinali.

L'European Alliance for Access to Safe Medicines (EAASM) sul suo sito pubblica dettagli (anche in lingua italiana) sul commercio on-line dei farmaci e precisamente sulle Farmacie in rete scrive

Farmacie in linea

Su Internet vi sono numerose farmacie legittime. Tuttavia vi si puo' trovare anche un numero crescente di aziende che operano illegalmente ma che, all'apparenza, sono rispettabili e legittime. Spesso queste farmacie in linea vendono medicinali contraffatti o di bassa qualita' a chiunque sia disposto a pagarli, con o senza ricetta. Le farmacie in linea illegali che pretendono di essere farmacie legittime possono mettere a rischio la salute dei pazienti.

L'acquisto di medicinali in linea aumenta notevolmente il rischio di esposizione ai farmaci potenzialmente letali, non autorizzati, contraffatti o di bassa qualita'. Questi medicinali, anche se sono originali, possono essere stati riconfezionati, immagazzinati o trasportati in modo errato o possono venire forniti con il foglio illustrativo in una lingua straniera. Tutti questi fattori possono confondere i pazienti e fare si che questi ultimi non assumano le medicine prescritte nel modo corretto.

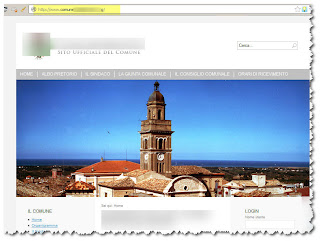

Veniamo al caso odierno che mostra come una tipica azione di hacking sia stata portata a termine nei riguardi non di un sito ma praticamente di tutti i siti Comunali presenti su server con whois

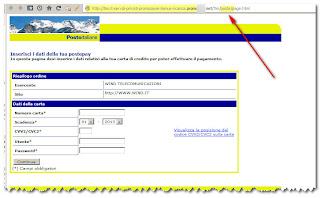

Attraverso script Autoit

si sono scaricati i sorgenti delle homepages i cui indirizzi sono stati ottenuti da un reverse IP relativo al server colpito, provvedendo al momento dell'acquisizione a forzare l'user agent come Googlebot

Il risultato e' un buon numero di siti comunali che presentano codice incluso costituito da termini di pharmacy e relativi links.

Visivamente la pagina home de siti compromessi (ma non solo la home risulta essere colpita) se caricata nel browser senza User Agent Googlebot attivo mostra normale layout

mentre ecco come appare se l'user agent e' quello relativo a Googlebot

ed in dettaglio.

In pratica vediamo come nel source siano presenti centinaia di links a pharmacy

che il motore di ricerca andra' ad indicizzare

Ancora una volta si assiste all'effetto collaterale di Google che marca il sito nei risultati di ricerca come probabilmente compromesso

La cosa non sarebbe molto rilevante se tale risultato si ottenesse tramite una ricerca con nome del comune piu' termini di pharmacy.

Purtroppo non e' cosi, visto che anche una ricerca del tutto 'normale' senza specificare nessun riferimento a pharmacy, propone come primo risultato il nome del Comune associato a distribuzione di pharmacy ma, cosa ancora piu' rilevante, molti risultati di ricerca legittimi (riferiti ad attivita' del comune) sono marcati da Google con l'avviso “This site may be compromised.”, classificando il sito stesso come compromesso e quindi con, al limite, possibili rischi per chi lo visitasse.

Edgar