Poche righe per segnalare due mails di phishing identiche, ricevute oggi, ed ai danni di BCC

Come si nota il phishing consiste in un form come codice html allegato alla mail

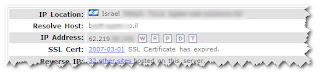

che utilizza sito compromesso per acquisire i dati di login e redirigere sul sul reale sito della banca.

che utilizza sito compromesso per acquisire i dati di login e redirigere sul sul reale sito della banca.

Testo e allegato sono identici per le due mails con l'unica differenza del sito compromesso di redirect che risulta essere

e

e

Unica particolarita' e' il codice che compone l'allegato (codice del form) che risulta, in entrambe le mails, in formato debolmente offuscato

Edgar

Edgar

Come si nota il phishing consiste in un form come codice html allegato alla mail

che utilizza sito compromesso per acquisire i dati di login e redirigere sul sul reale sito della banca.

che utilizza sito compromesso per acquisire i dati di login e redirigere sul sul reale sito della banca.Testo e allegato sono identici per le due mails con l'unica differenza del sito compromesso di redirect che risulta essere

e

e

Unica particolarita' e' il codice che compone l'allegato (codice del form) che risulta, in entrambe le mails, in formato debolmente offuscato

Edgar

Edgar