Vediamo qualche dettaglio in piu' al riguardo della possibilita' offerta dal software di gestione dei routers per disabilitarne l'amministrazione remota fermo restando che la soluzione piu' rapida e che

va' comunque eseguita in ogni caso e' la modifica della password di accesso al dispositivo cambiando quella di default.Infatti una delle condizioni necessarie perche' chiunque possa accedere da remoto al router e' proprio quella di

aver lasciato la password di accesso originale (di default) e quindi conosciuta da tutti.A seconda delle diverse marche di routers abbiamo differenti impostazioni e scelte possibili per limitare l'accesso alle pagine di amministrazione remota attraverso una connessione internet ed e' opportuno quindi

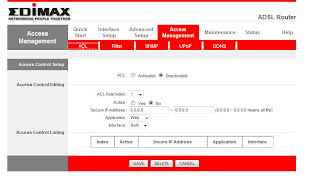

consultare il manuale d'uso per conoscere quale sara' la procedura da seguire per disabilitare l'accesso remoto.Ad esempio questa una videata delle

impostazioni di un modello Dlink che evidenzia come, in questo caso, fortunatamente l'amministrazione remota vada abilitata e di default non sia stata attivata.

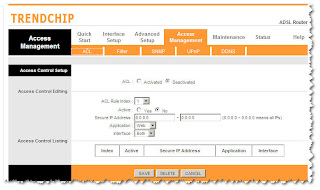

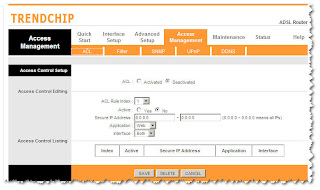

Questa una pagina di configurazione di un modello di router

Trendchip che dimostra, anche in questo caso, l'opzione di accesso remoto disabilitata di default.(altri modelli Trendchip hanno invece abilitata di default l'AR)

Veniamo invece ad un nutrito numero di marche e modelli di routers che di default hanno l'accesso di amministrazione remota completamente libero

Veniamo invece ad un nutrito numero di marche e modelli di routers che di default hanno l'accesso di amministrazione remota completamente libero.

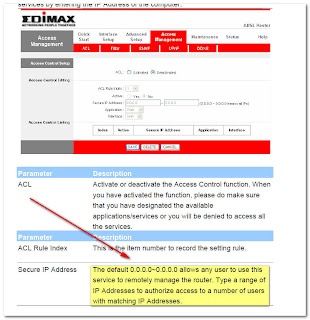

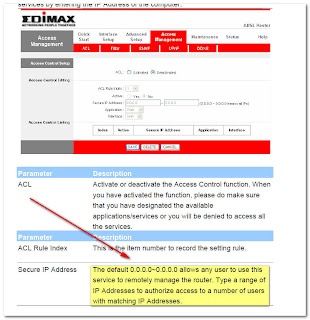

Ecco una pagina del manuale d'uso

di un router di marca Edimax che dimostra come di default le impostazioni dell'access management del router permettano un accesso remoto da parte di chiunque.

Tra l'altro questa interfaccia video e chiaramente il relativo software di gestione sembra essere diffusamente utilizzato da diversi modelli e marche di router, come si vede da alcune schermate di dispositivi accessibili direttamente dalla rete su IP .IT

Anche il router del sottoscritto, fornito dal provider thai, pur con diverso marchio, ricalca perfettamente nell'interfaccia di amministrazione via pagina web, il layout visto ora e naturalmente anche le modalita' di configurazione.

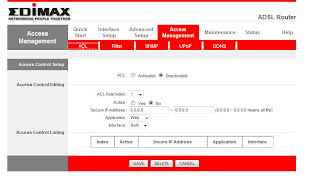

Ecco come appare l'impostazione di default della pagina che permette di filtrare l indirizzo IP abilitando solo un determinato valore o range per l'accesso remoto al dispositivo

Si tratta dell'opzione gia' vista sulla pagina del manuale d'uso del router Edimax (identica per tutto tranne che per il colore usato) e che essendo disabilitata consente a chiunque conoscesse la password, ad accedere al router da remoto.

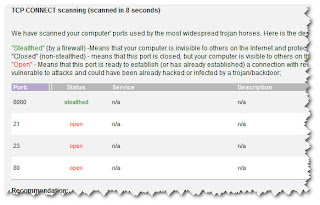

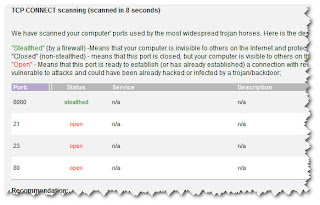

Una riprova che il router in questione e' pronto a rispondere ad una richiesta di login attraverso Internet la possiamo avere utilizzando questa semplice pagina del sito

Si tratta di una semplice pagina che propone di eseguire una scansione delle porte presenti sul nostro IP verificandone lo stato. Si puo' scegliere manualmente il numero della porta tra quelle piu' comuni usate dall'amministrazione remota (80 (interfaccia WEB) , 21, 23, 8080 ecc....)

Eseguendo una scansione delle porte aperte sul nostro IP attuale se il nostro router presenta l'amministrazione remota raggiungibile dalla rete noteremo alcune porte aperte che corrisponderanno all'accesso web di configurazione remota (80 web page, 21 ftp, 23 telnet ecc....).

Dopo aver abilitato l'accesso al router solo da IP interni alla nostra rete locale attraverso l'apposita maschera di input, possiamo rieseguire la scansione che ora dimostrera' l'assenza completa di qualsiasi connessione possibile tra la pagina di amministrazione del router e la rete.( nel mio caso le tre porte 80, 21 e 23 chiuse)

Anche una analisi attraverso il sito

dimostra le differenza, prima

e dopo

aver abilitato solo alcuni IP per amministrare il router. Edgar

Edgar

che dimostra linkare a sito di phishing hostato su sito compromesso il cui IP non e' tra i piu' diffusi, almeno per mails simili ricevute sino ad ora.

che dimostra linkare a sito di phishing hostato su sito compromesso il cui IP non e' tra i piu' diffusi, almeno per mails simili ricevute sino ad ora. Il sito finale di phishing presenta invece whois che punta a server africano e precisamente del Niger

Il sito finale di phishing presenta invece whois che punta a server africano e precisamente del Niger Esaminando la homepage del sito compromesso che ospita il phishing, sembra trattarsi di un sito di fornitore di connessioni Internet.

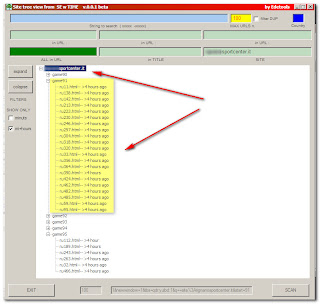

Esaminando la homepage del sito compromesso che ospita il phishing, sembra trattarsi di un sito di fornitore di connessioni Internet. Nel dettaglio, all'interno del sito , e' presente questo folder, che contiene anche il KIT di phishing, probabilmente utilizzato

Nel dettaglio, all'interno del sito , e' presente questo folder, che contiene anche il KIT di phishing, probabilmente utilizzato Questa invece la struttura del sito di phishing, che mostra comunque date non recenti relativamente ai files presenti.

Questa invece la struttura del sito di phishing, che mostra comunque date non recenti relativamente ai files presenti.

che dimostra linkare a sito di phishing hostato su sito compromesso il cui IP non e' tra i piu' diffusi, almeno per mails simili ricevute sino ad ora.

che dimostra linkare a sito di phishing hostato su sito compromesso il cui IP non e' tra i piu' diffusi, almeno per mails simili ricevute sino ad ora. Il sito finale di phishing presenta invece whois che punta a server africano e precisamente del Niger

Il sito finale di phishing presenta invece whois che punta a server africano e precisamente del Niger Esaminando la homepage del sito compromesso che ospita il phishing, sembra trattarsi di un sito di fornitore di connessioni Internet.

Esaminando la homepage del sito compromesso che ospita il phishing, sembra trattarsi di un sito di fornitore di connessioni Internet. Nel dettaglio, all'interno del sito , e' presente questo folder, che contiene anche il KIT di phishing, probabilmente utilizzato

Nel dettaglio, all'interno del sito , e' presente questo folder, che contiene anche il KIT di phishing, probabilmente utilizzato Questa invece la struttura del sito di phishing, che mostra comunque date non recenti relativamente ai files presenti.

Questa invece la struttura del sito di phishing, che mostra comunque date non recenti relativamente ai files presenti.