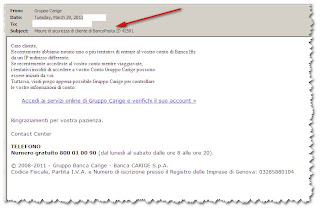

Ancora una mail di phishing Visa-Master Card

con layout e messaggio uguali a quella ricevuta ieri

con layout e messaggio uguali a quella ricevuta ieri

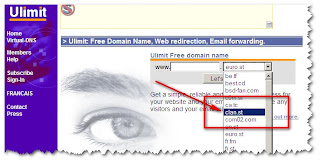

Anche in questo caso appare evidente sul sito di redirect l'uso della piattaforma di e-commerce Zen Cart

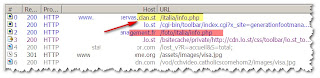

Il redirect

Il redirect

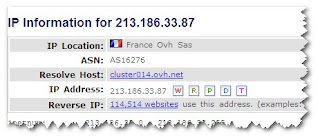

punta a sito compromesso con whois

punta a sito compromesso con whois

su cui e' nuovamente presente Zen Cart

su cui e' nuovamente presente Zen Cart

Questa la struttura del clone Visa – Master Card ospitata su folder nascosto (notare date attuali)

Questa la struttura del clone Visa – Master Card ospitata su folder nascosto (notare date attuali)

Una volta acquisite le credenziali attraverso il falso form proposto dalla pagina di phisihng (layout ampiamente visto in passato) il codice php presente redirige sul reale sito Visa .IT

Edgar

Edgar

con layout e messaggio uguali a quella ricevuta ieri

con layout e messaggio uguali a quella ricevuta ieri Anche in questo caso appare evidente sul sito di redirect l'uso della piattaforma di e-commerce Zen Cart

Il redirect

Il redirect punta a sito compromesso con whois

punta a sito compromesso con whois su cui e' nuovamente presente Zen Cart

su cui e' nuovamente presente Zen Cart Questa la struttura del clone Visa – Master Card ospitata su folder nascosto (notare date attuali)

Questa la struttura del clone Visa – Master Card ospitata su folder nascosto (notare date attuali)

Una volta acquisite le credenziali attraverso il falso form proposto dalla pagina di phisihng (layout ampiamente visto in passato) il codice php presente redirige sul reale sito Visa .IT

Edgar

Edgar