Uno dei siti di redirect visto nei giorni scorsi (quello con whois cinese) che ieri risultava bonificato dai codici di redir, ritorna ad ospitare un codice che punta sempre al medesimo dominio su hosting USA che ospita un clone Banca del Piemonte (con percorso al clone variato onde evitare eventuali blacklist)

giovedì 30 giugno 2011

mercoledì 29 giugno 2011

Aggiornamento phishing ai danni di banche IT a diffusione regionale (29 giugno )

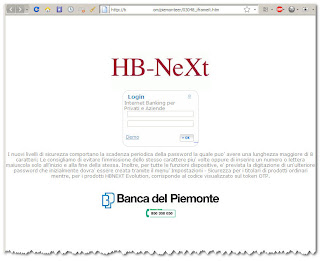

Mentre il clone di phishing ai danni di Banca C.R.Asti su sito AU risulta essere Off-line ed anche uno dei siti di redirect visti ieri (quello con whois cinese) risulta bonificato, e' attualmente attivo un codice sul sito .VN, sempre analizzato ieri, che punta ora a clone Banca del Piemonte (gia' molto presa di mira, in un passato anche non recente, da attacchi di phishing)

con struttura che indica date attuali dei files

con struttura che indica date attuali dei files

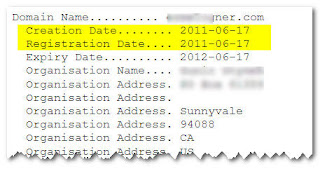

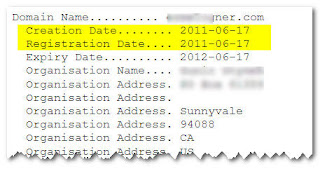

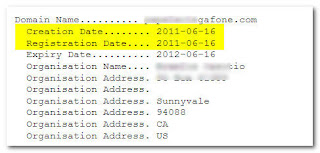

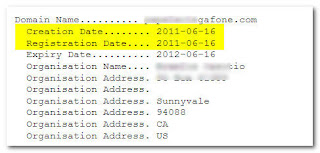

Il dominio su cui e' ospitato il sito di phishing e' hostato sul 'solito' servizio USA e risulta creato recentemente

Il dominio su cui e' ospitato il sito di phishing e' hostato sul 'solito' servizio USA e risulta creato recentemente

Edgar

Edgar

con struttura che indica date attuali dei files

con struttura che indica date attuali dei files Il dominio su cui e' ospitato il sito di phishing e' hostato sul 'solito' servizio USA e risulta creato recentemente

Il dominio su cui e' ospitato il sito di phishing e' hostato sul 'solito' servizio USA e risulta creato recentemente Edgar

Edgarmartedì 28 giugno 2011

Aggiornamento (2) phishing ai danni di banche IT a diffusione regionale (28 giugno )

Il phishing ai danni di Banca C.R.Asti parrebbe sfruttare attualmente anche un redirect da sito cinese con whois,

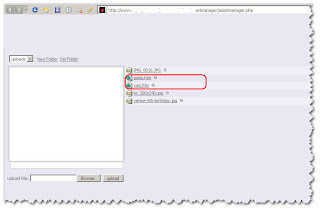

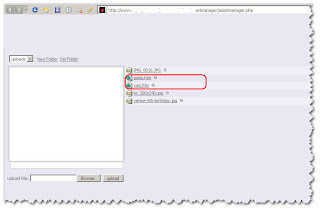

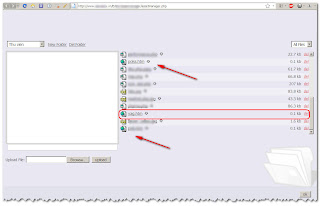

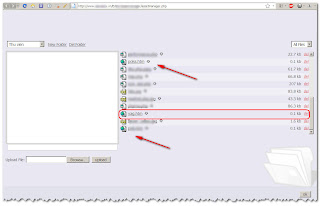

e che utilizza sempre Innova Studio come gestore dei contenuti, permettendo cosi' l'upload dei codici di redirect

e che utilizza sempre Innova Studio come gestore dei contenuti, permettendo cosi' l'upload dei codici di redirect

Le date presenti sono attuali e confermano lo stato attivo del phishing

Le date presenti sono attuali e confermano lo stato attivo del phishing

E' presente anche del codice htm e php relativo a clone Cariparma che comunque non risulta essere attivo.

E' presente anche del codice htm e php relativo a clone Cariparma che comunque non risulta essere attivo.

Edgar

e che utilizza sempre Innova Studio come gestore dei contenuti, permettendo cosi' l'upload dei codici di redirect

e che utilizza sempre Innova Studio come gestore dei contenuti, permettendo cosi' l'upload dei codici di redirect Le date presenti sono attuali e confermano lo stato attivo del phishing

Le date presenti sono attuali e confermano lo stato attivo del phishing E' presente anche del codice htm e php relativo a clone Cariparma che comunque non risulta essere attivo.

E' presente anche del codice htm e php relativo a clone Cariparma che comunque non risulta essere attivo.Edgar

Aggiornamento phishing ai danni di banche IT a diffusione regionale (28 giugno)

Nessuna particolare novita' sul phishing ai danni di banche IT a diffusione prevalentemente regionale.

Continua infatti il phishing ai danni di Banca C.R.Asti attraverso una gestione del redirect e del clone di phishing tutta incentrata su Innova Studio Asset Manager.

Partendo dal redirect su ennesimo sito con whois .VN (range IP gia' notato in passato per altro sito compromesso attraverso Innova Studio A.M.)

e con la 'nota' interfaccia di amministrazione remota dei contenuti , accessibile senza restrizioni

e con la 'nota' interfaccia di amministrazione remota dei contenuti , accessibile senza restrizioni

si giunge all'hosting del clone C.R.Asti sempre gestito utilizzando Innova Studio A.M.

ma su sito con whois .AU (Australia)

ma su sito con whois .AU (Australia)

Una analisi del contenuto del folder di phishing vede date attuali

Una analisi del contenuto del folder di phishing vede date attuali

ed i codici php presenti, sempre con la medesima mail di invio credenziali eventualmente sottratte

ed i codici php presenti, sempre con la medesima mail di invio credenziali eventualmente sottratte

come gia' ampiamente visto in passato per queste azioni di phishing.(R-Team)

come gia' ampiamente visto in passato per queste azioni di phishing.(R-Team)

Edgar

Continua infatti il phishing ai danni di Banca C.R.Asti attraverso una gestione del redirect e del clone di phishing tutta incentrata su Innova Studio Asset Manager.

Partendo dal redirect su ennesimo sito con whois .VN (range IP gia' notato in passato per altro sito compromesso attraverso Innova Studio A.M.)

e con la 'nota' interfaccia di amministrazione remota dei contenuti , accessibile senza restrizioni

e con la 'nota' interfaccia di amministrazione remota dei contenuti , accessibile senza restrizioni

si giunge all'hosting del clone C.R.Asti sempre gestito utilizzando Innova Studio A.M.

ma su sito con whois .AU (Australia)

ma su sito con whois .AU (Australia) Una analisi del contenuto del folder di phishing vede date attuali

Una analisi del contenuto del folder di phishing vede date attuali ed i codici php presenti, sempre con la medesima mail di invio credenziali eventualmente sottratte

ed i codici php presenti, sempre con la medesima mail di invio credenziali eventualmente sottratte come gia' ampiamente visto in passato per queste azioni di phishing.(R-Team)

come gia' ampiamente visto in passato per queste azioni di phishing.(R-Team)Edgar

sabato 25 giugno 2011

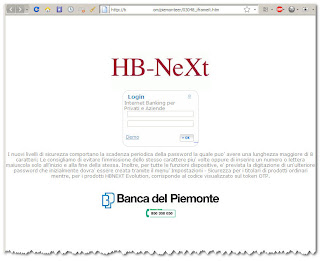

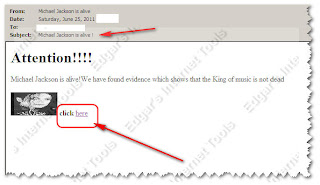

"Michael Jackson is alive”. Uno SPAM pericoloso (25 giugno)

Poche righe per descrivere una mail, ricevuta oggi, dal testo particolare:

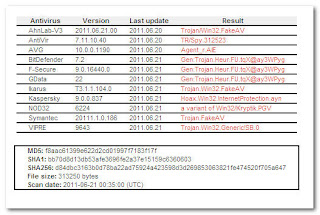

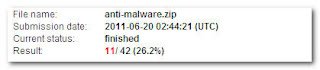

Si tratta evidentemente dell'ennesimo tentativo di far downloadare ed eseguire un malware, fortunatamente ben riconosciuto dalla quasi totalita' dei softwares AV

Si tratta evidentemente dell'ennesimo tentativo di far downloadare ed eseguire un malware, fortunatamente ben riconosciuto dalla quasi totalita' dei softwares AV

presenti in report VT

presenti in report VT

Il file e' ospitato su sito probabilmente compromesso, con whois PL

Il file e' ospitato su sito probabilmente compromesso, con whois PL

ed appartenente a scuola polacca.

ed appartenente a scuola polacca.

In ogni caso, abbiamo la dimostrazione di uno dei piu' comuni sistemi utilizzati per tentare di far scaricare ed eseguire del malware attraverso un messaggio che incuriosisce chi lo riceve e che tramite il link propone il file MichaelJackson.exe che se cliccato installera' sul computer un trojan con relativa backdor.

Edgar

Si tratta evidentemente dell'ennesimo tentativo di far downloadare ed eseguire un malware, fortunatamente ben riconosciuto dalla quasi totalita' dei softwares AV

Si tratta evidentemente dell'ennesimo tentativo di far downloadare ed eseguire un malware, fortunatamente ben riconosciuto dalla quasi totalita' dei softwares AV presenti in report VT

presenti in report VT Il file e' ospitato su sito probabilmente compromesso, con whois PL

Il file e' ospitato su sito probabilmente compromesso, con whois PL ed appartenente a scuola polacca.

ed appartenente a scuola polacca.In ogni caso, abbiamo la dimostrazione di uno dei piu' comuni sistemi utilizzati per tentare di far scaricare ed eseguire del malware attraverso un messaggio che incuriosisce chi lo riceve e che tramite il link propone il file MichaelJackson.exe che se cliccato installera' sul computer un trojan con relativa backdor.

Edgar

mercoledì 22 giugno 2011

Aggiornamento phishing ai danni di banche IT a diffusione regionale (22 giugno)

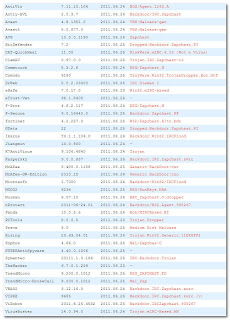

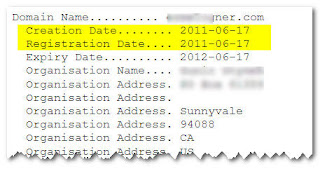

Nuovo sito e relativo Asset Manager Innova Studio

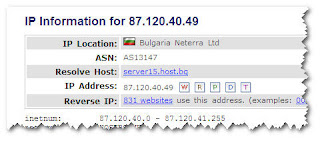

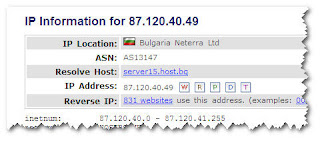

presente ora con whois bulgaro

presente ora con whois bulgaro

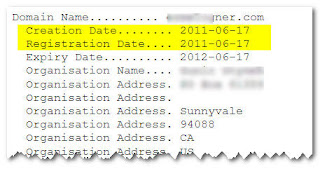

per azione di phishing ai danni di Banca Valsabbina.

per azione di phishing ai danni di Banca Valsabbina.

Si tratta di clone utilizzato ormai da qualche giorno (vedi anche date dei files presenti)

su dominio USA creato allo scopo il 17/6 ed ancora attivo:

su dominio USA creato allo scopo il 17/6 ed ancora attivo:

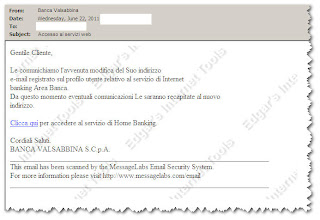

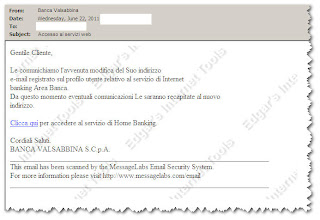

Questa la mail di phishing

Questa la mail di phishing

che denota ancora una volta un header avente come probabile provenienza del messaggio, il 'solito' server francese molto utilizzato per distribuire spam di phishing ai danni di banche IT a diffusione regionale

che denota ancora una volta un header avente come probabile provenienza del messaggio, il 'solito' server francese molto utilizzato per distribuire spam di phishing ai danni di banche IT a diffusione regionale

Edgar

presente ora con whois bulgaro

presente ora con whois bulgaro per azione di phishing ai danni di Banca Valsabbina.

per azione di phishing ai danni di Banca Valsabbina.Si tratta di clone utilizzato ormai da qualche giorno (vedi anche date dei files presenti)

su dominio USA creato allo scopo il 17/6 ed ancora attivo:

su dominio USA creato allo scopo il 17/6 ed ancora attivo: Questa la mail di phishing

Questa la mail di phishing che denota ancora una volta un header avente come probabile provenienza del messaggio, il 'solito' server francese molto utilizzato per distribuire spam di phishing ai danni di banche IT a diffusione regionale

che denota ancora una volta un header avente come probabile provenienza del messaggio, il 'solito' server francese molto utilizzato per distribuire spam di phishing ai danni di banche IT a diffusione regionale

Edgar

martedì 21 giugno 2011

User Agent e malware. Una specifica 'fake' pagina di 'security alert' per Google Chrome (21 giugno)

Anche se le parole chiave della ricerca ed alcuni links sono in chiaro, evitate di seguire i links proposti dal motore di ricerca se non avete preso tutte le dovute precauzioni.

E' vero che si tratta probabilmente solo di falsi AV ma, a parte la laboriosa bonifica necessaria se si installasse 'per sbaglio' il software scaricato, non e' mai da escludere che insieme al falso Av non venga attivato qualche malware piu' pericoloso.

E' vero che si tratta probabilmente solo di falsi AV ma, a parte la laboriosa bonifica necessaria se si installasse 'per sbaglio' il software scaricato, non e' mai da escludere che insieme al falso Av non venga attivato qualche malware piu' pericoloso.

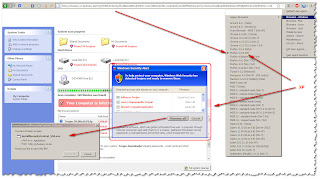

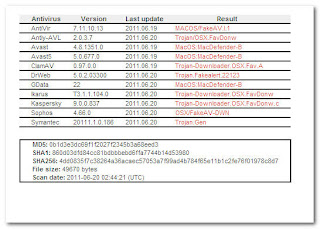

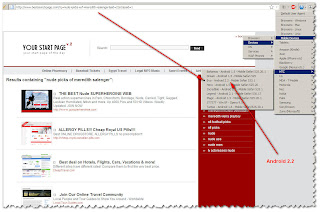

Proseguendo nell'analisi delle differenti risposte malware a variazioni dello 'User Agent', in relazione ai links proposti da false pagine incluse su siti anche .IT, ritorniamo a verificare un sito su hoster IT ottenuto attraverso questo risultato di ricerca Google:

Oltre a quanto visto ieri per pagine su sito con whois USA anche su questa odierna (ancora una volta su IP di hoster ligure)

Oltre a quanto visto ieri per pagine su sito con whois USA anche su questa odierna (ancora una volta su IP di hoster ligure) abbiamo diversi layout di falso scanner AV linkati a seconda dell'User Agent in uso.

abbiamo diversi layout di falso scanner AV linkati a seconda dell'User Agent in uso.In pratica lo scenario attuale ricalca quello illustrato nel precedente post con pagine e relativo eseguibile differenti a seconda di OS Microsoft, Apple, Linux ma anche per diversi dispositivi mobili ecc.....

L'ulteriore analisi odierna permette in piu' di rilevare una nuova 'fake' pagina di 'security alert' quando utilizziamo un User Agent relativo al noto browser Google Chrome.

Questo un dettaglio del menu dell'addon “Firefox UserAgent Switcher“

mentre questa la pagina linkata

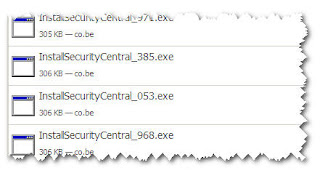

mentre questa la pagina linkata Si tratta di una pagina che vuole riprodurre una allerta malware con scansione del PC e in automatico il download di un eseguibile probabile fake AV.

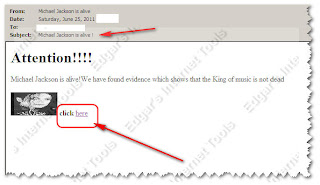

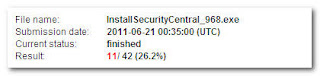

Si tratta di una pagina che vuole riprodurre una allerta malware con scansione del PC e in automatico il download di un eseguibile probabile fake AV.Da notare che il nome dell'eseguibile e' diverso da quello linkato da altre pagine di fake scanner Windows ed inoltre ad ogni download, anche ad intervalli di qualche secondo parrebbero variare i contenuti del file, come vediamo da questa analisi di alcuni di quelli scaricati:

(notare anche la variazione di parte del nome del file)

(notare anche la variazione di parte del nome del file) Una analisi VT mostra attualmente un riconoscimento abbastanza basso dei contenuti malware

Una analisi VT mostra attualmente un riconoscimento abbastanza basso dei contenuti malware con report

con report Edgar

Edgarlunedì 20 giugno 2011

Non solo Windows. User Agent e malware (20 giugno)

Anche se le parole chiave della ricerca ed alcuni links sono in chiaro, evitate di seguire i links proposti dal motore di ricerca se non avete preso tutte le dovute precauzioni.

E' vero che si tratta probabilmente solo di falsi AV ma, a parte la laboriosa bonifica necessaria se si installasse 'per sbaglio' il software scaricato, non e' mai da escludere che insieme al falso Av non venga attivato qualche malware piu' pericoloso.

E' vero che si tratta probabilmente solo di falsi AV ma, a parte la laboriosa bonifica necessaria se si installasse 'per sbaglio' il software scaricato, non e' mai da escludere che insieme al falso Av non venga attivato qualche malware piu' pericoloso.

Nei giorni scorsi abbiamo esaminato la presenza di codici inclusi su siti legittimi anche IT (particolarmente presi di mira quelli ospitati da hoster ligure) ed attraverso i quali, come risultato di ricerche in rete, si veniva direttamente reindirizzati su false pagine di scanner AV online che proponevano files eseguibili malware.(poco o niente riconosciuti dai reali softwares AV attraverso una scansione VT)

Come scritto qui, qui e qui si trattava di falsi software Av che denotavano un comportamento particolarmente “aggressivo” nei confronti del PC sul quale venivano installati producendo il blocco delle connessioni di rete dei browsers installati nonche' l'impossibilita' di eseguire softwares come il task manager ecc...

Approfitto della pubblicazione su http://techpatterns.com/forums/about304.html di una “Firefox UserAgent Switcher list” aggiornata da poco (16 giugno) attraverso la quale scopriremo come in effetti la distribuzione di malware attraverso pagine incluse non si limiti solo a colpire macchine che utilizzano i noti sistemi operativi Microsoft.

Per chi distribuisce malware e' sicuramente importante 'raggiungere' il maggior numero di utenti Internet e non solo quelli che utilizzano OS Microsoft e per fare questo l'uso dell'User Agent e' un sistema molto semplice per verificare quale browser e relativo sistema operativo stiamo utilizzando.

Ricordo che si intende come User Agent (da Wikipedia):

“............. un'applicazione installata sul computer dell'utente che si connette ad un processo server. Esempi di user agent sono i browser web, i lettori multimediali e i programmi client (Mail User Agent) come Outlook, Eudora, Thundirbird, Pine ed Elm. Oggi il termine e' utilizzato soprattutto in riferimento ai client che accedono al World Wide Web. Oltre ai browser, gli user agent del web possono essere i crawler dei motori di ricerca, i telefoni cellulari, ecc........ “

Quando gli utenti di Internet visitano un sito web, e' solitamente inviata dal browser una stringa di caratteri che identifica al server lo User Agent ed e' appunto attraverso l'uso di Firefox UserAgent Switcher che la modificheremo 'simulando' un diverso User Agent e un differente OS in uso.

Vediamo alcuni dettagli:

Iniziamo con questa ricerca in rete

che propone una url che appare come il 'solito codice di pagina inclusa:

che propone una url che appare come il 'solito codice di pagina inclusa: Si tratta di risultato indicizzato di recente, come si nota dalla indicazione presente.

Si tratta di risultato indicizzato di recente, come si nota dalla indicazione presente.Adesso possiamo attivare l'addon Firefox UserAgent Switcher per vedere cosa praticamente accade modificando l'User Agent :

Ecco con un User Agent XP

Si tratta del classico layout ormai presente ormai da anni nel panorama dei fake scanners AV.

Si tratta del classico layout ormai presente ormai da anni nel panorama dei fake scanners AV.Una analisi del malware mostra il noto basso riconoscimento come sta succedendo ormai da qualche settimana nel caso di codici linkati da questo genere di pagine incluse.

Il livello di dettaglio nei particolari e' tale per questa distribuzione di eseguibile che si arriva ad una diversa risposta per un

User Agent relativo a Windows 7 (sempre cliccando sul medesimo risultato di ricerca visto prima) :

Si puo' vedere come sia il layout della pagina del fake scanner che la finestra di avviso abbiano caratteristiche che le fanno apparire piu' simili al nuovo OS rispetto al 'vecchio' layout XP

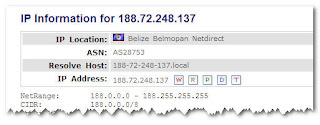

Altra curiosita', un whois di questa pagina mostra

differentemente dalla maggior parte dei whois visti in precedenza quasi tutti relativi a servers USA

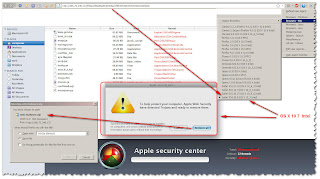

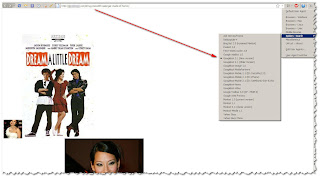

differentemente dalla maggior parte dei whois visti in precedenza quasi tutti relativi a servers USAAnalizziamo ora lo stesso rsiultato di ricerca ma utillizzando un User Agent che 'simuli' un browser e relativo OS Apple:

Come si vede anche in questo caso esiste una pagina appositamente creata, con un layout che ricorda maggiormente quelli OS X, e che propone un file che analizzato da VT

Come si vede anche in questo caso esiste una pagina appositamente creata, con un layout che ricorda maggiormente quelli OS X, e che propone un file che analizzato da VT non lascia dubbi sulla sua natura di malware

non lascia dubbi sulla sua natura di malware Naturalmente vista la diffusione di dispositivi mobili di accesso alla rete non poteva mancare un diverso link a stesso risultato Google, (anche per diversi sistemi mobili)

Naturalmente vista la diffusione di dispositivi mobili di accesso alla rete non poteva mancare un diverso link a stesso risultato Google, (anche per diversi sistemi mobili) e diverso layout per

e diverso layout per

In questi ultimi casi (almeno nell 'attuale analisi), cosi' come per browser in OS Linux,

non parrebbero esserci link a malware ma solamente collegamenti diretti a pagine web di vario genere ma sempre legate all'argomento trattato dalla ricerca in rete.

non parrebbero esserci link a malware ma solamente collegamenti diretti a pagine web di vario genere ma sempre legate all'argomento trattato dalla ricerca in rete.Per terminare, ecco invece quello che accade se l'User Agent simula il bot di ricerca Google:

Come era prevedibile viene linkata la pagina inclusa allo scopo di permetterne l'indicizzazione dei contenuti da utilizzare quando effettueremo una ricerca in rete.

Come era prevedibile viene linkata la pagina inclusa allo scopo di permetterne l'indicizzazione dei contenuti da utilizzare quando effettueremo una ricerca in rete.Edgar

venerdì 17 giugno 2011

Aggiornamento phishing ai danni di banche IT a diffusione regionale (17 giugno)

L'interfaccia Asset Manager Innova Studio presente sul 'noto' sito VN visto nei giorni scorsi, evidenzia (questa mattina ora thai) la presenza di un nuovo codice di redirect che punta a clone Banca Valsabbina, mentre i redir C.R.Asti presenti ed attivi sino alla serata di ieri puntano ora a siti clone non piu' online:

Abbiamo quindi attualmente online ed attivo solo il nuovo clone Banca Valsabbina

Abbiamo quindi attualmente online ed attivo solo il nuovo clone Banca Valsabbina

che risulta essere ospitato sul 'consueto' dominio USA creato allo scopo in data odierna.

che risulta essere ospitato sul 'consueto' dominio USA creato allo scopo in data odierna.

E' molto probabile che nelle prossime ore vedremo variazioni del percorso al sito di phishing sempre sul medesimo dominio nonche' possibili nuovi domini creati per ospitare le pagine clone e sempre con l'intento di evitare black-listing degli indirizzi di phishing.

E' molto probabile che nelle prossime ore vedremo variazioni del percorso al sito di phishing sempre sul medesimo dominio nonche' possibili nuovi domini creati per ospitare le pagine clone e sempre con l'intento di evitare black-listing degli indirizzi di phishing.

Edgar

Abbiamo quindi attualmente online ed attivo solo il nuovo clone Banca Valsabbina

Abbiamo quindi attualmente online ed attivo solo il nuovo clone Banca Valsabbina che risulta essere ospitato sul 'consueto' dominio USA creato allo scopo in data odierna.

che risulta essere ospitato sul 'consueto' dominio USA creato allo scopo in data odierna. E' molto probabile che nelle prossime ore vedremo variazioni del percorso al sito di phishing sempre sul medesimo dominio nonche' possibili nuovi domini creati per ospitare le pagine clone e sempre con l'intento di evitare black-listing degli indirizzi di phishing.

E' molto probabile che nelle prossime ore vedremo variazioni del percorso al sito di phishing sempre sul medesimo dominio nonche' possibili nuovi domini creati per ospitare le pagine clone e sempre con l'intento di evitare black-listing degli indirizzi di phishing.Edgar

giovedì 16 giugno 2011

Aggiornamento phishing ai danni di banche IT a diffusione regionale (16 giugno)

Anche oggi e' continuata l'azione di phishing ai danni di Banca C.R.Asti e sempre attraverso reidirect tramite il sito VN visto nei giorni scorsi, con due, dei tre codici presenti, tuttora attivi.

Mente questa mattina (ora thai) il redirect puntava a sito su servizio di free hosting Altervista ed il cui account risultava sospeso

in seguito i phisher sono tornati a utilizzare, ed usano attualmente per ospitare il phishing , un dominio creato in data odierna sul solito noto servizio di hosting USA

in seguito i phisher sono tornati a utilizzare, ed usano attualmente per ospitare il phishing , un dominio creato in data odierna sul solito noto servizio di hosting USA

Edgar

Mente questa mattina (ora thai) il redirect puntava a sito su servizio di free hosting Altervista ed il cui account risultava sospeso

in seguito i phisher sono tornati a utilizzare, ed usano attualmente per ospitare il phishing , un dominio creato in data odierna sul solito noto servizio di hosting USA

in seguito i phisher sono tornati a utilizzare, ed usano attualmente per ospitare il phishing , un dominio creato in data odierna sul solito noto servizio di hosting USA

Edgar

Iscriviti a:

Post (Atom)