In particolare nel post datato 7 ottobre 2008 (qui il mirror Wordpress con le immagini rimosse dall'originale per motivi di spazio disco blogspot) si leggeva...

Moodle (acronimo di Modular Object-Oriented Dynamic Learning Environment) e’ una piattaforma web open source, scritta in PHP, per l’e-learning,( Course Management System).

E’ stato progettato per aiutare gli insegnanti e gli educatori a creare e gestire corsi on-line con ampie possibilita’ di interazione tra studente e docente e la sua licenza libera e la progettazione modulare consentono alla comunita’ di sviluppare di continuo funzionalita’ aggiuntive. (fonte Wikipedia)

ed ancora ….

…...... vengono creati profili personali fasulli con il solo scopo di inserire codice che propone immagini e links a siti in preferenza cloni porno di Youtube con allegato il solito malware sotto forma di codec video o setup di player multimediale....

…....al momento non sembra che ci siano particolari restrizioni nel visualizzare questi profili personali ma in ogni caso sembrerebbe che la creazione di un nuovo account debba passare per una registrazione che richiede l'autenticazione da parte dell’amministratore del sito.............. ( nel caso odierno (29 aprile 2013) la conferma e' solo una mails mentre per accedere al corso occorre un codice fornito dall'insegnante...)

Inoltre in altro post (qui il mirror Wordpress con le immagini) riferivo di quanto veniva scritto sul sito di moodle.org/security/ al riguardo dello spam di links e come evitarlo

…........... da quanto si legge sul sito Moodle.org, sembra che con pochi accorgimenti ed utilizzando le ultime versioni di Moodle il problema dei falsi profili potrebbe essere contrastato con successo.

Ecco una parziale traduzione di un recente ed interessante post al riguardo che spiega in poche righe ma in maniera chiara il problema e una delle possibili soluzioni

***********************************************************************

Come prevenire lo spam di un profilo utente Moodle

Uno dei piu' comuni problemi di sicurezza che vediamo su Moodle e' lo spam dei profili utente.

Lo spam di un profilo utente e' un problema che deriva soprattutto dalla combinazione di queste due impostazioni Moodle:

1. L'autenticazione tramite email e' abilitata, consentendo alle persone di auto-creare un account sul sito

2. L'impostazione di amministrazione 'forceloginforprofiles' e' disattivata, consentendo a chiunque di vedere il profilo utente.

Alcune vecchie versioni di Moodle hanno queste impostazioni come predefinite.

Il problema con queste impostazioni e' che gli 'spammer's possono creare una pagina sul sito Moodle che si puo' riempire con i link e immagini (di solito links porno siti di pharmacy ecc...) .

Questo inserimento di links viene utilizzato per forzare le ricerche ad es. di Google ed indicizzare i links presenti nelle pagine profilo Moodle ai primi posti di una ricerca in rete.

Si noti che questo contenuto di falsi profili utente e' stato progettato per essere visualizzato da una ricerca in rete, e di solito i falsi profili utente non sono disponibili all'interno del sito Moodle (gli amministratori spesso non sono neanche a conoscenza che il loro sito sta avendo questo problema).

Si consiglia a tutti gli amministratori di Moodle di verificare queste impostazioni Moodle ed assicurarsi che i loro siti non siano vulnerabili allo spam dei profili.

L'autenticazione tramite e-mail deve essere disabilitata se non necessario, e se non possibile ,anche 'forceloginforprofiles' dovrebbe essere attivato.

Si consiglia inoltre di utilizzare il tool Moodle anti-spam per eseguire la scansione del sito per trovare e cancellare eventuali profili colpiti ............

************************************************************************

Maggiori dettagli su :http://moodle.org/security/ dove si trovano aggiornati al 2013 numerosi 'Security Announcements'

Ritornando al caso odierno ritroviamo quasi tutto quello visto appunto anni fa e cioe' una ricerca di rete che linka a falsi profili Moodle su sito con dominio IT relativo a sito di scuola di insegnamento della lingua inglese.

Questi i risultati di una ricerca Google che evidenzia alcuni importanti particolari:

1) il dominio IT del sito che ospita i folders Moodle

2) il fatto che si tratti di un 'corso' forse solo di test come si nota dalla URL /test/moodle

3) il numero di id user a cui fa riferimento la pagina indicizzata /user/view.php?id=414 (in pratica diverso ID = differente profilo. Quindi e' possibili visionare i vari utenti semplicemente cambiando nella URL in numero dell'ID)

4) il fatto che si tratti di indicizzazione recente da parte del bot del motore di ricerca cioe' 7 hours ago

Ecco come si presenta la pagina del fake profilo utente Moodle

dove notiamo sia il link a sito che propone malware (dopo alcuni redirects) ed una parte relativa a del testo utile per produrre risultati di ricerca e vari links....

Rimanendo sempre all'applicazione Moodle si puo' affermare che la creazione di nuovo user e' abilitata senza restrizioni e propone form con possibilita' sia di modificare l 'immagine proposta (es ricordo pagine Moodle viste in passato con interi screenshot di pharmacy, immagini porno ecc....) e dove possiamo inserire testo che poi apparira' nel profilo creato.

In particolare, l'attuale sito Moodle analizzato, anche se non prevede che chi si registra possa accedere al corso proposto (in questo caso dal nome TEST ) permette comunque senza restrizioni di creare un nuovo profilo utente ed anche di visualizzarne i contenuti a chiunque interroghi le pagine da browser anche senza essere loggato al proprio account Moodle. (cosa che chiaramente contrasta con quanto suggerito dalle note di sicurezza pubblicate su Moodle.org come scritto in precedenza).

Veniamo adesso alla parte relativa alla distribuzione del malware:

Il link presente nella pagina del profilo utente

punta tramite redirect a sito su IP

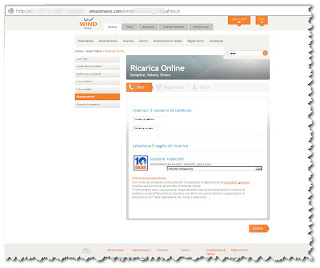

In maniera random vengono quindi proposte alcune pagine che non sono certamente una novita' in quanto viste da anni nella distribuzione di malware tramite tentativo di far installare falsi plugins o player video.

Abbiamo questo layout

ma anche questo

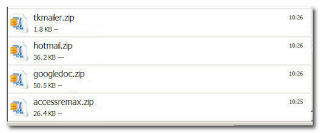

Quello che e' nuovo e' invece l'eseguibile proposto (qui vediamo alcuni samples scaricati)

che una analisi VT mostra quasi per niente riconosciuto dai piu' noti softwares AV:

Da una verifica dei codici hash si nota come in realta' , anche se con nomi differenti , ci troviamo di fronte sempre al medesimo file:

Chi cliccasse sule immagini presenti fatte passare come video da visionare, scaricherebbe quindi sul proprio PC un eseguibile malware che se mandato in run non sarebbe probabilmente rilevato dal software antivirus installato, con tutte le conseguenze del caso.

Per completezza si puo' vedere che modificando l'ID utente Moodle compaiono altre pagine anche in data piu' recente

e non solo con links a malware ma anche ad altri siti comunque di dubbia affidabilita'

Edgar