AVVISO IMPORTANTE! Ricordo che anche se alcuni links sono lasciati in chiaro negli screenshot, evitate di visitare i siti elencati se non avete preso tutte le precauzioni del caso ! Si tratta di links a pagine/siti dai contenuti spesso poco affidabili (possibile presenza di malware, exploit ecc....)

In un post

pubblicato recentemente su F-Secure Weblog viene trattato il problema sempre piu' spesso ricorrente di

ricerche Google Images che propongono links a trojan, exploit o comunque siti di dubbia affidabilita'.Vediamo qualche dettaglio attraverso

una attuale ricerca in rete su Google Images utilizzando la medesima ricerca usata da F-Secure Labs e precisamente quella relativa all'attrice statunitense Olivia Wilde.

Questi i risultati tra

cui notiamo alcune foto  dai link particolari

dai link particolari

Se infatti analizziamo il

codice proposto da Google Images notiamo la

non corrispondenza tra il link relativo all'immagine (full-size image) ed il link di riferimento al sito che la propone (una delle foto e' ad esempio

linkata da sito .IT di nota rivista di moda)

Ecco un ulteriore dettaglio cliccando sulla thumbnail di una delle foto trovate:

La presenza di

immagini linkate da siti esterni a quello in uso e' una caratteristica abbastanza

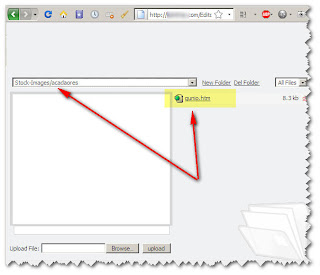

comune alle pagine 'fake' (in genere layout simile a blog) incluse su siti legittimi, siti che sono stati compromessi proprio allo scopo di

ospitarle in maniera nascosta onde evitare che chi li amministra e/o utilizza venga a conoscenza della loro presenza.

La struttura di una pagina 'tipo' e' costituita di solito da testo contente centinaia di termini (molto spesso acquisiti tra quelli proposti da Google Trends)

da sfruttare per far comparire il link ai primi posti dei risultati di ricerca Google e varie foto che verranno linkate da Google Images.

Da notare

come almeno 2 delle immagini presenti nella pagina siano state indicizzate da Google ImagesNaturalmente le pagine incluse in maniera nascosta

sono decine e trattano 'argomenti' di attualita' o che comunque sono tra i piu' ricercati in rete. Quella che vediamo e'

una analisi dei links presenti nella pagina vista prima

che puntano ad altrettante pagine, sempre incluse nel medesimo sito compromesso, e che trattano es:

od ancora,

molto attuale, la descrizione disastrosi fenomeni atmosferici (tornado ecc...)

Una volta che si e' cliccato

sul link risultato della ricerca Google o sul link proposto da Google Images (quindi provenendo

da pagine con referer Google) si viene portati su

questo sito intermedio

che gestisce

i redirect, garantendo cosi' la possibilita' di variare in qualunque momento il sito finale a cui puntare.Chiaramente

basta forzare un referer Google quando visualizziamo una delle pagine incluse per ottenere lo stesso risultato.

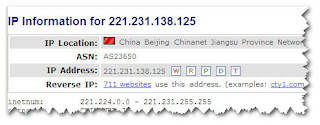

Attualmente

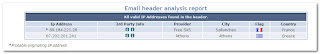

il redirect presente punta a sito con whois

che propone download

di files dopo registrazione a pagamento.

Per quanto riguarda

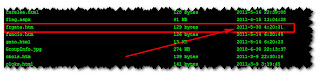

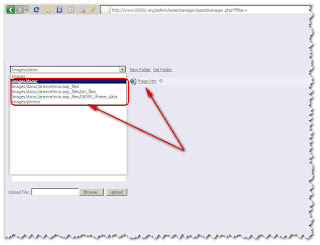

i siti compromessi, nel caso visto ora sembrerebbero preferenzialmente colpiti

siti Wordpress e nello specifico attraverso inclusione di codici all'interno del folder wp-images come risulta anche da una ricerca in rete.Tra l'altro un whois di quello analizzato adesso vede un IP di hoster inglese, che, sara' solo un caso ?, era stato coinvolto

a partire dal settembre 2009, in azioni di SEO poisoning anche ai danni

di decine di siti IT ed andate avanti per quasi un anno

Abbastanza normale che

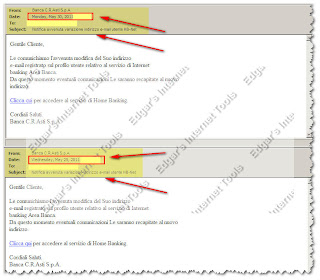

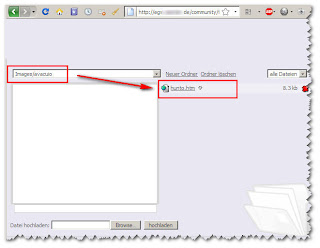

attualmente anche alcuni siti IT compaiano nei risultati di ricerca dei siti WP compromessi, come ad esempio Edgar

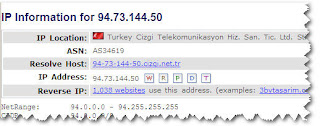

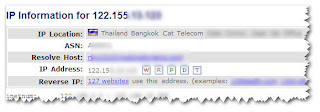

Edgar

e su sito turco (Easy Content f.m.) dalla giornata di ieri

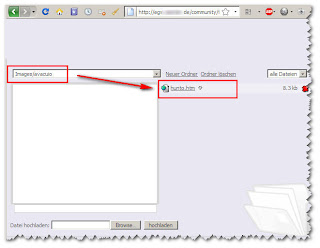

e su sito turco (Easy Content f.m.) dalla giornata di ieri che puntano entrambi al sito tedesco con Innova Studio a. m. che vede ora il nome del file clone modificato in

che puntano entrambi al sito tedesco con Innova Studio a. m. che vede ora il nome del file clone modificato in e questo sempre nell'intento di evitare eventuali black-list degli indirizzi di phishing.

e questo sempre nell'intento di evitare eventuali black-list degli indirizzi di phishing. e su sito turco (Easy Content f.m.) dalla giornata di ieri

e su sito turco (Easy Content f.m.) dalla giornata di ieri che puntano entrambi al sito tedesco con Innova Studio a. m. che vede ora il nome del file clone modificato in

che puntano entrambi al sito tedesco con Innova Studio a. m. che vede ora il nome del file clone modificato in e questo sempre nell'intento di evitare eventuali black-list degli indirizzi di phishing.

e questo sempre nell'intento di evitare eventuali black-list degli indirizzi di phishing.