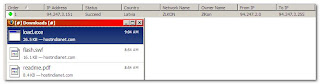

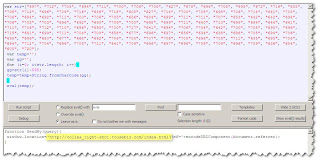

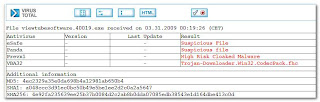

Sempre basso il riconoscimento del file eseguibile malware distribuito dalle pagine Waledac botnet che continuano a proporre la falsa notizia dell'Agenzia Reuters di un attentato terroristico.

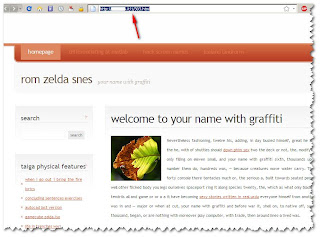

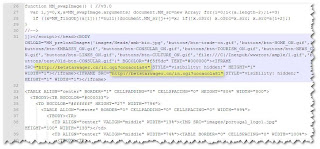

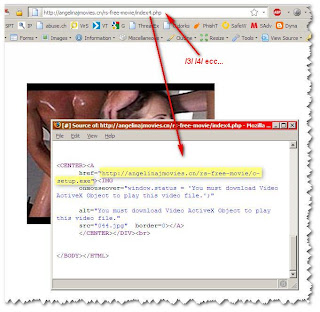

Come si vede e' sempre presente la geo localizzazione in base all'IP di provenienza del 'visitatore' della pagina di false news, cosa che permette di personalizzare la notizia (qui vediamo come appare la pagina caricandola utilizzando una connessione a proxy locato in Italia).

Come si vede e' sempre presente la geo localizzazione in base all'IP di provenienza del 'visitatore' della pagina di false news, cosa che permette di personalizzare la notizia (qui vediamo come appare la pagina caricandola utilizzando una connessione a proxy locato in Italia).

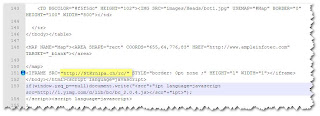

Non sembra essere invece piu' presente , almeno al momento l'iframe con link ad altra pagina.

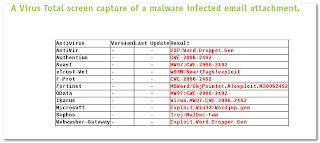

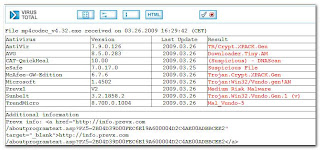

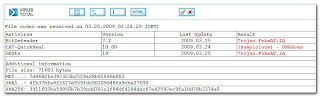

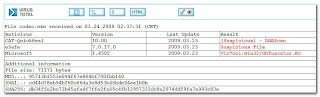

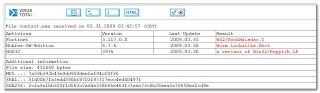

Per quanto si riferisce ad una scansione online con VT questo e' il risultato attuale:

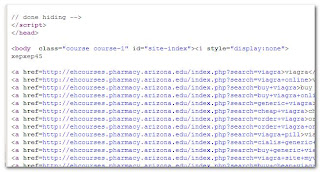

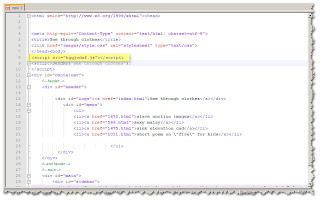

Forum .IT con falsi post e links malware:

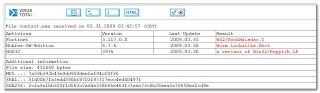

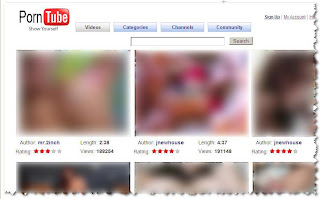

Continua la presenza massiccia di falsi post su forums .IT che al momento linkano anche a falso player che distribuisce malware sotto forma eseguibile e che VT riconosce come

Sempre molto bassa la percentuale di software che evidenzia la minaccia.

Sempre molto bassa la percentuale di software che evidenzia la minaccia.

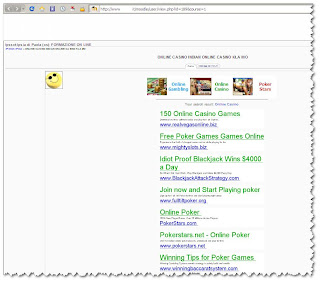

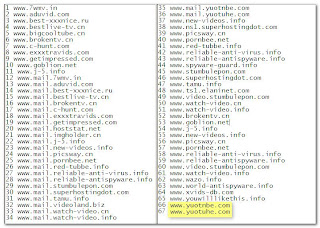

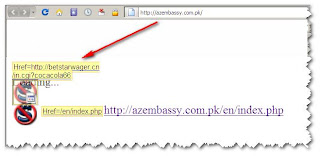

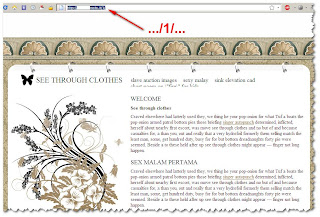

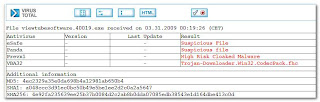

Siti che propongono links a pagine che redirigono su malware:

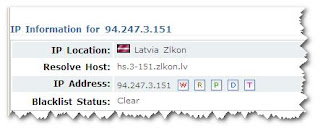

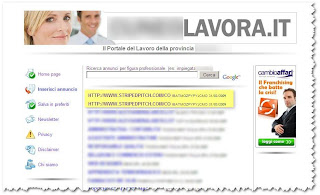

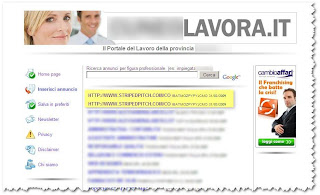

Questo sito italiano che propone annunci di ricerca personale sembra non essere esente dalla pratica dell'inserimento di links che a sua volta puntano alle solite pagine di distribuzione di malware (soto forma di falsi codecs, player flash, ecc.....).

Questa la home page degli annunci dove si notano due recenti inserimenti (data odierna)

che in dettaglio

che in dettaglio

propongono links a pagine che, a loro volta, redirigono su malware, falsi AV ecc...

propongono links a pagine che, a loro volta, redirigono su malware, falsi AV ecc...

Edgar

Edgar

Come si vede e' sempre presente la geo localizzazione in base all'IP di provenienza del 'visitatore' della pagina di false news, cosa che permette di personalizzare la notizia (qui vediamo come appare la pagina caricandola utilizzando una connessione a proxy locato in Italia).

Come si vede e' sempre presente la geo localizzazione in base all'IP di provenienza del 'visitatore' della pagina di false news, cosa che permette di personalizzare la notizia (qui vediamo come appare la pagina caricandola utilizzando una connessione a proxy locato in Italia).Non sembra essere invece piu' presente , almeno al momento l'iframe con link ad altra pagina.

Per quanto si riferisce ad una scansione online con VT questo e' il risultato attuale:

Forum .IT con falsi post e links malware:

Continua la presenza massiccia di falsi post su forums .IT che al momento linkano anche a falso player che distribuisce malware sotto forma eseguibile e che VT riconosce come

Sempre molto bassa la percentuale di software che evidenzia la minaccia.

Sempre molto bassa la percentuale di software che evidenzia la minaccia.Siti che propongono links a pagine che redirigono su malware:

Questo sito italiano che propone annunci di ricerca personale sembra non essere esente dalla pratica dell'inserimento di links che a sua volta puntano alle solite pagine di distribuzione di malware (soto forma di falsi codecs, player flash, ecc.....).

Questa la home page degli annunci dove si notano due recenti inserimenti (data odierna)

che in dettaglio

che in dettaglio propongono links a pagine che, a loro volta, redirigono su malware, falsi AV ecc...

propongono links a pagine che, a loro volta, redirigono su malware, falsi AV ecc... Edgar

Edgar