Ricevuta una lunga sequenza

di mails da parte di un indirizzo mail presente tra quelli della mia lista di contatti

Si tratta di alcune mails che con

differente 'oggetto' e che sono inviate su diversi miei account ma

tutte dalla medesima persona.Il testo presente nell'oggetto

sembra essere creato apposta per incuriosire chi riceve la mail e per di piu',

essendo il mittente persona nota, le premesse per cadere nel tranello della fake mail ci sono tutte.Ecco invece alcuni dettagli

del contenuto, molto semplice, delle diverse e-mails ricevute

ed anche

e

Si tratta di un semplice link

“Click here to see the attached photos “ che se cliccato punta a differenti sub-domini (a seconda della mail)

creati qualche giorno fa.

e

Notate come sia presente

nel link il nostro indirizzo mail.

che parrebbe essere utilizzato anche per

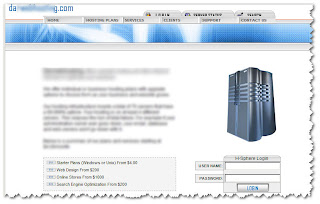

personalizzare la pagina cui si viene linkatiIl redirect presente punta a questa pagina dal

background sfocato

utile a creare lo sfondo per

questo form di fake login a Windows Live

In pratica si chiede, a fronte del nostro indirizzo mail mail visualizzato in automatico,

di loggarsi con la propria password, attuando cosi l'acquisizione dei nostri dati di accesso.Il fatto che come pagina iniziale venga proprio richiesta la password di login sarebbe un sistema per

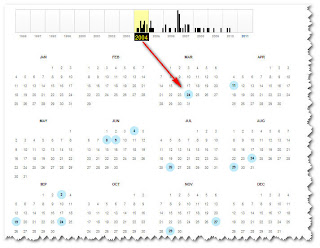

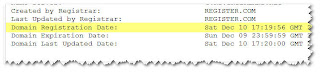

incrementare da parte degli spammers la lista di ulteriori accounts compromessi da usare in futuro per l'invio delle fake mail.Il dominio che ospita il fake login e'

stato creato il 24 dicembre.

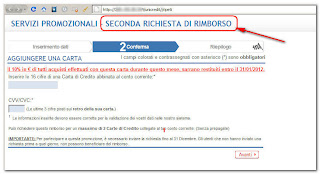

Una volta effettuato il login vengono presentate diverse

pagine di concorsi a premi, personalizzate nella lingua del destinatario della mail (vedi screenshot)

e

e

e

Potrebbe quindi trattarsi di

uno spam orientato a proporre pagine di dubbia affidabilita', concorsi , ecc... attraverso mail inviate da account compromessi.Tra l'altro la pagina di login

fasullo si riferisce proprio ad account Microsoft Live che e' poi lo stesso usato realmente dalla persona a cui e' stata probabilmente carpita la password di login.

Chiaramente

chi venisse a conoscenza di questo problema, relativamente all'invio di mail in automatico da parte del proprio account mail, dovra'

tempestivamente cambiare password di accesso al proprio account mail (sperando che nel frattempo non ci abbiano gia' 'pensato gli spammers, cosa che vedrebbe l'account mail non piu' amministrabile) ed anche, per sicurezza,

altre password di accesso a servizi online usati, che potrebbero comunque essere state

esposte a seguito dell'account colpito.Inoltre sara' opportuno, effettuare

una completa scansione antivirus del PC, al fine di evidenziare

eventuali softwares coinvolti nella compromissione dell'account, anche se, come ben sappiamo, non e' detto che il software AV possa rilevare completamente tutte le possibili varianti di malware a cui si e' esposti ogni giorno navigando in rete, proprio per il fatto che la connessione Internet permette attacchi che, in tempo reale, propongono varianti sempre nuove e mutevoli di malware.

Qui trovate un post di fine novembre pubblicato da blog che si e' occupato di un caso simile.

Edgar

Questo il testo della mail

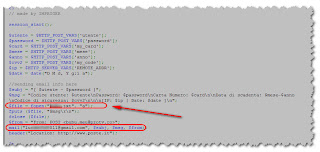

Questo il testo della mail con link che punta al consueto redirect gestito dall'immancabile (nel caso di questi attacchi di phishing a banche IT) Innova Studio Asset Manager

con link che punta al consueto redirect gestito dall'immancabile (nel caso di questi attacchi di phishing a banche IT) Innova Studio Asset Manager su sito vietnamita

su sito vietnamita Il redirect punta a clone Banca Reale

Il redirect punta a clone Banca Reale su sito

su sito Anche in questo caso Innova Studio Asset Manager che ha permesso l'upload sia dei codici del clone che alcune shells

Anche in questo caso Innova Studio Asset Manager che ha permesso l'upload sia dei codici del clone che alcune shells Da notare come anche i codici php legati al form di phishing siano stati offuscati nel nome ridenominandoli in maniera leggermente diversa dal solito xxxx.php.pgif

Da notare come anche i codici php legati al form di phishing siano stati offuscati nel nome ridenominandoli in maniera leggermente diversa dal solito xxxx.php.pgif

Edgar

Edgar