Nuovamente cambiati sia il redirect che il dominio che ospita il sito clone Volksbank.

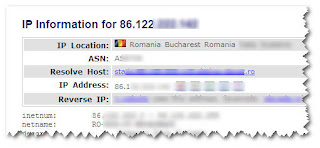

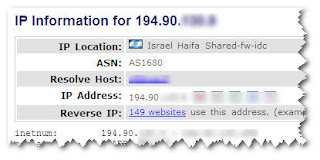

I redirects son ora presenti su sito con whois

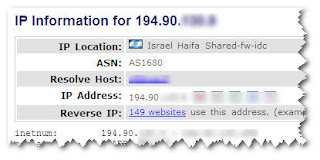

e gestiti dalla 'solita' interfaccia Innova Studio Asset Manager, raggiungibile da remoto senza restrizioni

e gestiti dalla 'solita' interfaccia Innova Studio Asset Manager, raggiungibile da remoto senza restrizioni

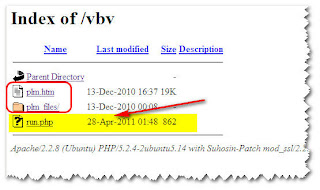

Come altre volte possiamo notare la presenza (evidenziata in verde) di una pagina clone di login' Cariparma e del relativo codice php peraltro non eseguibile e quindi inattivo.

Come altre volte possiamo notare la presenza (evidenziata in verde) di una pagina clone di login' Cariparma e del relativo codice php peraltro non eseguibile e quindi inattivo.

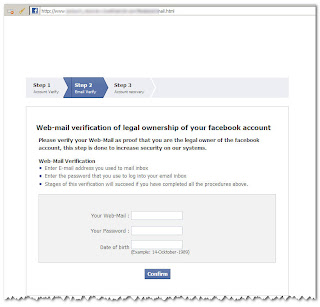

Il sito clone, con layout uguale a quello dell'ultimo phishing Volksbank

(layout semplificato rispetto ad altre volte, quando veniva proposta una copia della homepage della banca), e' ospitato su consueto dominio 'USA e getta' registrato in data odierna

(layout semplificato rispetto ad altre volte, quando veniva proposta una copia della homepage della banca), e' ospitato su consueto dominio 'USA e getta' registrato in data odierna

Edgar

Edgar

I redirects son ora presenti su sito con whois

e gestiti dalla 'solita' interfaccia Innova Studio Asset Manager, raggiungibile da remoto senza restrizioni

e gestiti dalla 'solita' interfaccia Innova Studio Asset Manager, raggiungibile da remoto senza restrizioni Come altre volte possiamo notare la presenza (evidenziata in verde) di una pagina clone di login' Cariparma e del relativo codice php peraltro non eseguibile e quindi inattivo.

Come altre volte possiamo notare la presenza (evidenziata in verde) di una pagina clone di login' Cariparma e del relativo codice php peraltro non eseguibile e quindi inattivo.Il sito clone, con layout uguale a quello dell'ultimo phishing Volksbank

(layout semplificato rispetto ad altre volte, quando veniva proposta una copia della homepage della banca), e' ospitato su consueto dominio 'USA e getta' registrato in data odierna

(layout semplificato rispetto ad altre volte, quando veniva proposta una copia della homepage della banca), e' ospitato su consueto dominio 'USA e getta' registrato in data odierna Edgar

Edgar