In precedenti post avevamo visto come fossero presenti in rete numerosi siti con inclusione in homepage ma spesso anche in altre pagine, di script offuscati abbastanza complessi.

Quella odierna e' invece una ricerca in rete che ci mostra come anche un semplice script di dimensioni veramente ridotte possa servire allo scopo di linkare a malware

Pur non essendo un attacco recentissimo sono molti i siti IT coinvolti ed alcun mostrano ancora attiva la pagina a cui si viene linkati dall'iframe incluso.

Ecco quindi alcuni dettagli di siti IT che presentano incluso codice che redirige a malware.

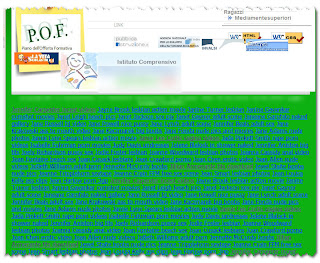

Questo un sito IT

con incluso iframe posizionato a fine codice di homepage

Stessa struttura di script per questo sito IT

che vede

Altro sito IT compromesso

che a differenza di altri mostra come lo script punti a noto servizio di free hosting italiano linkando codice malware:

In tutti i casi si puo' notare come l'iframe linki ad altro sito, compromesso, che ospita una pagina web con contenuti malware.

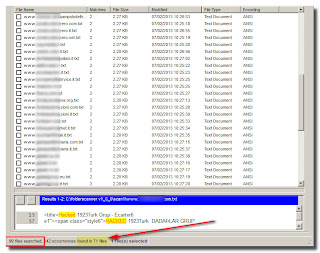

Anche se riuscire a analizzare il codice malware linkato non e' semplice (di solito se la pagina con codice malware e' richiamata piu' volte, dopo la prima si viene rediretti es. a pagina Google oppure altre volte viene comunque riconosciuto se l IP del visitatore e legato a proxy, TOR ecc...) nel caso di un sito IT compromesso si e' potuto analizzare anche quanto contenuto nella pagina linkata:

I risultati mostrano che si tratta di malware poco riconosciuto dai software AV:

Dal punto di vista degli IP coinvolti da questo genere di distribuzione malware si puo' dire che non esiste un particolare hoster preferibilmente colpito ma i siti compromessi sono hostati su diversi servers IT.

Edgar