Si tratta di phishing attualmente attivo, che tenta di acquisire i dati relativi a Carta prepagata Unicard o UGF (Unipol Gruppo Finanziario).

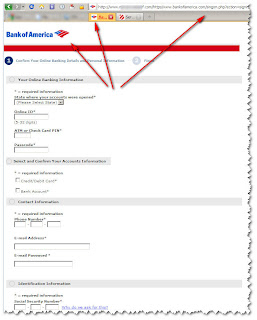

Questa la pagina di phishing

dove notiamo la richiesta dei dati relativi alla carta di credito e dove risulta essere attiva una marginale verifica dei dati digitati

dove notiamo la richiesta dei dati relativi alla carta di credito e dove risulta essere attiva una marginale verifica dei dati digitati

solo a livello della loro presenza nei campi di input (viene accettato qualunque carattere digitato, ad esempio anche solo lettere per il numero di carta di credito ecc.....)

solo a livello della loro presenza nei campi di input (viene accettato qualunque carattere digitato, ad esempio anche solo lettere per il numero di carta di credito ecc.....)

Questa la struttura del sito di phishing

che mostra date dei files recenti.

che mostra date dei files recenti.

Da una verifica del whois il dominio e' creato in data recente ed e' ospitato da hoster identico a quello visto in un elevato numero di precedenti casi di phisihng attuali e non (Valsabbina, Desio, Volterra ecc......)

Una volta acquisiti i dati si viene rediretti sul reale sito Unicard.

Una volta acquisiti i dati si viene rediretti sul reale sito Unicard.

Parrebbe quindi che questo phishing, viste anche altre analogie presenti, possa essere associato forse sempre ad identici personaggi che gestiscono le azioni di phishing ai danni di banche a diffusione essenzialmente regionale.

Parrebbe quindi che questo phishing, viste anche altre analogie presenti, possa essere associato forse sempre ad identici personaggi che gestiscono le azioni di phishing ai danni di banche a diffusione essenzialmente regionale.

In ogni caso abbiamo un diverso obiettivo dei phishers che non sono piu' i dati di accesso al conto online (login e relativa password ) ma i dati relativi alla carta di credito.

In questo caso si tratterebbe di tentativi che evitano ai phishers di incappare in ulteriori sicurezze che sono sempre piu' diffuse sull'accesso online ai conti bancari (one time password, diversi ed ulteriori codici di autenticazione per operazioni online con movimento di denaro come password dispositiva, ecc.....)

Edgar

Questa la pagina di phishing

dove notiamo la richiesta dei dati relativi alla carta di credito e dove risulta essere attiva una marginale verifica dei dati digitati

dove notiamo la richiesta dei dati relativi alla carta di credito e dove risulta essere attiva una marginale verifica dei dati digitati solo a livello della loro presenza nei campi di input (viene accettato qualunque carattere digitato, ad esempio anche solo lettere per il numero di carta di credito ecc.....)

solo a livello della loro presenza nei campi di input (viene accettato qualunque carattere digitato, ad esempio anche solo lettere per il numero di carta di credito ecc.....)Questa la struttura del sito di phishing

che mostra date dei files recenti.

che mostra date dei files recenti.Da una verifica del whois il dominio e' creato in data recente ed e' ospitato da hoster identico a quello visto in un elevato numero di precedenti casi di phisihng attuali e non (Valsabbina, Desio, Volterra ecc......)

Una volta acquisiti i dati si viene rediretti sul reale sito Unicard.

Una volta acquisiti i dati si viene rediretti sul reale sito Unicard. Parrebbe quindi che questo phishing, viste anche altre analogie presenti, possa essere associato forse sempre ad identici personaggi che gestiscono le azioni di phishing ai danni di banche a diffusione essenzialmente regionale.

Parrebbe quindi che questo phishing, viste anche altre analogie presenti, possa essere associato forse sempre ad identici personaggi che gestiscono le azioni di phishing ai danni di banche a diffusione essenzialmente regionale.In ogni caso abbiamo un diverso obiettivo dei phishers che non sono piu' i dati di accesso al conto online (login e relativa password ) ma i dati relativi alla carta di credito.

In questo caso si tratterebbe di tentativi che evitano ai phishers di incappare in ulteriori sicurezze che sono sempre piu' diffuse sull'accesso online ai conti bancari (one time password, diversi ed ulteriori codici di autenticazione per operazioni online con movimento di denaro come password dispositiva, ecc.....)

Edgar