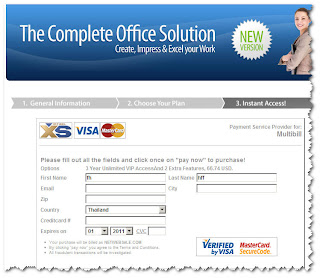

L'uso di siti di alias che permettono di creare redirects con nomi di dominio diversi da quelli del sito originale e' molto diffuso in azioni di phishing.

Lo scopo e' quello ad esempio di creare nomi ingannevoli di siti clone in alternativa al dominio originale della pagina di phishing che a volte presenta una URL che ha poco a che fare con i contenuti del clone.(nomi diversi es.dal nome della banca colpita, Poste IT ecc...)

Nel caso odierno uno dei vantaggi dell'utilizzo di servizio free di redirect italiano e' che l'URL risultante presenta dominio .IT, cosa che potrebbe ulteriormente ingannare chi seguisse un link di phishing.

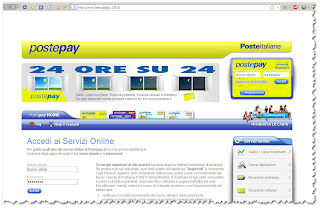

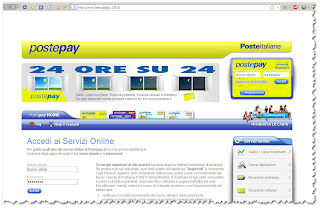

SI tratta di questo clone

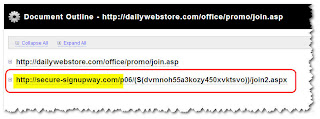

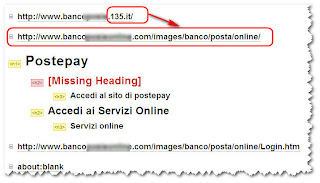

con appunto .IT nella URL, che semplicemente analizzato tramite una delle tante utilities disponibili su Firefox mostra

con appunto .IT nella URL, che semplicemente analizzato tramite una delle tante utilities disponibili su Firefox mostra

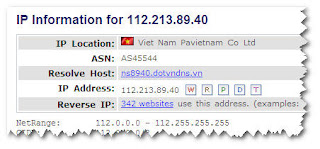

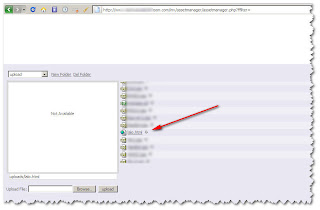

dove si nota che il reale clone e' invece

dove si nota che il reale clone e' invece

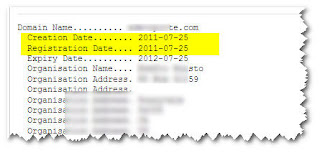

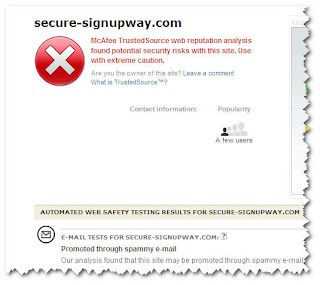

ospitato su servizio di hosting USA con nome di dominio creato in data recente.

ospitato su servizio di hosting USA con nome di dominio creato in data recente.

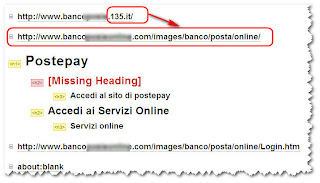

Questo il servizio IT di free redirect utilizzato dai phishers

Questo il servizio IT di free redirect utilizzato dai phishers

Edgar

Lo scopo e' quello ad esempio di creare nomi ingannevoli di siti clone in alternativa al dominio originale della pagina di phishing che a volte presenta una URL che ha poco a che fare con i contenuti del clone.(nomi diversi es.dal nome della banca colpita, Poste IT ecc...)

Nel caso odierno uno dei vantaggi dell'utilizzo di servizio free di redirect italiano e' che l'URL risultante presenta dominio .IT, cosa che potrebbe ulteriormente ingannare chi seguisse un link di phishing.

SI tratta di questo clone

con appunto .IT nella URL, che semplicemente analizzato tramite una delle tante utilities disponibili su Firefox mostra

con appunto .IT nella URL, che semplicemente analizzato tramite una delle tante utilities disponibili su Firefox mostra dove si nota che il reale clone e' invece

dove si nota che il reale clone e' invece ospitato su servizio di hosting USA con nome di dominio creato in data recente.

ospitato su servizio di hosting USA con nome di dominio creato in data recente. Questo il servizio IT di free redirect utilizzato dai phishers

Questo il servizio IT di free redirect utilizzato dai phishers

Edgar