Ricevute nella giornata di ieri due segnalazioni attraverso l'uso del 'DB segnalazioni phishing' del blog.

Naturalmente ringrazio chi ha indicato i due siti clone ed anche ha rilevato come l'hoster ... non risponde, ne' prende alcun provvedimento al riguardo della bonifica del sito sia nel caso del server con whois riferibile a Djibouti Telecom

Naturalmente ringrazio chi ha indicato i due siti clone ed anche ha rilevato come l'hoster ... non risponde, ne' prende alcun provvedimento al riguardo della bonifica del sito sia nel caso del server con whois riferibile a Djibouti Telecom

che nel caso dell' hosting con IP della Mongolia.

che nel caso dell' hosting con IP della Mongolia.

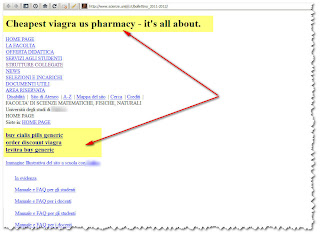

Si tratta di un problema noto da tempo e che non si limita ai soli siti di phishing ma in generale a molti di quei siti che sono coinvolti in attivita' quali pharmacy, distribuzione malware, falsi AV,truffe online di vario genere ecc....

Si tratta di un problema noto da tempo e che non si limita ai soli siti di phishing ma in generale a molti di quei siti che sono coinvolti in attivita' quali pharmacy, distribuzione malware, falsi AV,truffe online di vario genere ecc....

La scelta di un hosting in un paese 'esotico' rappresenta un buon sistema scelto dai phishers per evitare che il sito possa venire messo OFF-line attraverso una azione di sospensione dell'account, dell'hosting ecc... in quanto vi sono evidenti difficolta' da parte di chi deve richiedere all'hoster lo shut-down del sito web ed anche indagare sugli autori e gestori del sito clone.

Spesso, per hoster in nazioni per cosi' dire remote, mancano riferimenti sui possibili canali di contatto quali mails o recapiti telefonici, ma anche azioni legali da parte delle autorita' giudiziarie sono limitate, ad esempio, da legislazione differente rispetto a quella italiana od europea quando addirittura non esistente nello specifico caso di reati compiuti sul web.

Per indagare od avere accesso ai dati presenti sul server che potrebbero essere utili ad individuare i phishers coinvolti, puo' essere necessaria una rogatoria internazionale e l'apertura di un procedimento presso la magistratura locale del Paese interessato.

Fare una rogatoria internazionale richiede tempi lunghi mentre un sito di phishing puo' essere messo off-line dai suoi gestori (i phishers) nel giro di poche ore, al massimo di qualche giorno, per ricomparire poi attraverso modifiche dei redirects, su differente server locato in altra nazione.

Da notare poi che quasi sempre il sito clone non e' ospitato su dominio legittimo (si fa per dire) registrato dai phishers ma si tratta per lo piu' di siti compromessi i cui gestori ignorano persino la presenza dello stesso clone sul loro spazio web.

Non ultimo il fatto che anche avendo la possibilita' di una comunicazione via mail od anche telefonica possano esserci problemi di lingua.

Per quanto si riferisce agli Ip rilevati in questi anni di analisi del phishing da parte del blog possiamo dire che le nazioni coinvolte, non propriamente tra le piu' note, sono state diverse anche se in percentuale il maggiore traffico di phishing proviene da hosting in paesi ben piu' conosciuti, (anche se poi non vuole dire che sia sempre facile contattare l'hoster per bloccare il sito in questione)

Phishtank riporta ad esempio una mappa mondiale che vediamo per il

gennaio 2011

e

e

gennaio 2012

dove son riportate le percentuali di hosting relative a siti di phishing

Come si nota la maggior parte dell'hosting e' effettuata in USA.

Si potrebbe anche obiettare che la mappa rispecchia in pratica la capacita di hosting di una nazione.

Ad esmpio gli Stati Uniti sono al primo posto di hosting di phishing poiche' sono anche tra le nazioni con il piu' alto numero di servizi di hosting, cosa che si riflette sul numero totale dei siti clone ospitati su servers USA.

Questa una mappa Websense

che vede in effetti anche es. l'Egitto rientrare tra i paesi con maggior numero di host di siti di phishing.

che vede in effetti anche es. l'Egitto rientrare tra i paesi con maggior numero di host di siti di phishing.

Il nome delle nazioni coinvolte dipende poi anche da situazioni legate al tipo di phishing che ha come target banche locate in una specifica nazione.

Ad esempio nei casi di phishing ai danni di banche IT si e' visto spesso l'uso di servers Altervista con whois italiano e tedesco.

Evidentemente, come c'era da aspettarsi, e' stato sicuramente piu' facile, per chi si occupa del contrasto al phishing in Italia, contattare un hoster italiano che uno con sede ad Ulan Bator in Mongolia

Ritornando ai due casi segnalati ad inizio post, una delle soluzioni possibili in mancanza di contatti con l'hoster e' quella di cercare di acquisire il maggior numero di informazioni utili ad identificare la fonte del phishing per capire la reale provenienza dell'attacco.

E' quasi certo infatti che es. nel caso dell'hoster di Djibout, non si tratti di un phisher locale ma piuttosto di un phisher che utilizza il sito africano come supporto all'attacco.

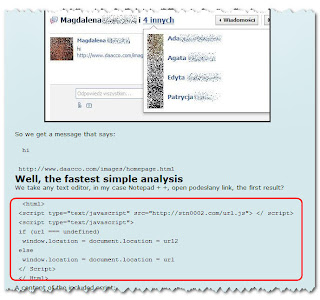

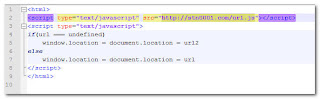

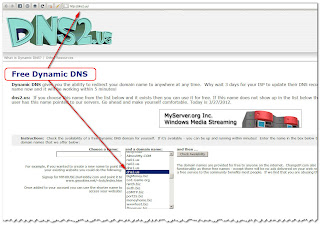

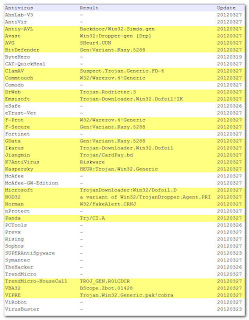

Come si vede dagli screenshots in questo caso e' stato possibile analizzare i contenuti del sito in maniera approfondita

rilevando alcuni dati al riguardo del 'gestore' del phishing, mails di invio credenziali sottratte ecc..

rilevando alcuni dati al riguardo del 'gestore' del phishing, mails di invio credenziali sottratte ecc..

ed anche, che si tratterebbe di azione di phishing non piu' attiva considerate le date dei files presenti, risalenti, quelle dei file di log, a qualche giorno fa.

Edgar

Naturalmente ringrazio chi ha indicato i due siti clone ed anche ha rilevato come l'hoster ... non risponde, ne' prende alcun provvedimento al riguardo della bonifica del sito sia nel caso del server con whois riferibile a Djibouti Telecom

Naturalmente ringrazio chi ha indicato i due siti clone ed anche ha rilevato come l'hoster ... non risponde, ne' prende alcun provvedimento al riguardo della bonifica del sito sia nel caso del server con whois riferibile a Djibouti Telecom che nel caso dell' hosting con IP della Mongolia.

che nel caso dell' hosting con IP della Mongolia. Si tratta di un problema noto da tempo e che non si limita ai soli siti di phishing ma in generale a molti di quei siti che sono coinvolti in attivita' quali pharmacy, distribuzione malware, falsi AV,truffe online di vario genere ecc....

Si tratta di un problema noto da tempo e che non si limita ai soli siti di phishing ma in generale a molti di quei siti che sono coinvolti in attivita' quali pharmacy, distribuzione malware, falsi AV,truffe online di vario genere ecc....La scelta di un hosting in un paese 'esotico' rappresenta un buon sistema scelto dai phishers per evitare che il sito possa venire messo OFF-line attraverso una azione di sospensione dell'account, dell'hosting ecc... in quanto vi sono evidenti difficolta' da parte di chi deve richiedere all'hoster lo shut-down del sito web ed anche indagare sugli autori e gestori del sito clone.

Spesso, per hoster in nazioni per cosi' dire remote, mancano riferimenti sui possibili canali di contatto quali mails o recapiti telefonici, ma anche azioni legali da parte delle autorita' giudiziarie sono limitate, ad esempio, da legislazione differente rispetto a quella italiana od europea quando addirittura non esistente nello specifico caso di reati compiuti sul web.

Per indagare od avere accesso ai dati presenti sul server che potrebbero essere utili ad individuare i phishers coinvolti, puo' essere necessaria una rogatoria internazionale e l'apertura di un procedimento presso la magistratura locale del Paese interessato.

Fare una rogatoria internazionale richiede tempi lunghi mentre un sito di phishing puo' essere messo off-line dai suoi gestori (i phishers) nel giro di poche ore, al massimo di qualche giorno, per ricomparire poi attraverso modifiche dei redirects, su differente server locato in altra nazione.

Da notare poi che quasi sempre il sito clone non e' ospitato su dominio legittimo (si fa per dire) registrato dai phishers ma si tratta per lo piu' di siti compromessi i cui gestori ignorano persino la presenza dello stesso clone sul loro spazio web.

Non ultimo il fatto che anche avendo la possibilita' di una comunicazione via mail od anche telefonica possano esserci problemi di lingua.

Per quanto si riferisce agli Ip rilevati in questi anni di analisi del phishing da parte del blog possiamo dire che le nazioni coinvolte, non propriamente tra le piu' note, sono state diverse anche se in percentuale il maggiore traffico di phishing proviene da hosting in paesi ben piu' conosciuti, (anche se poi non vuole dire che sia sempre facile contattare l'hoster per bloccare il sito in questione)

Phishtank riporta ad esempio una mappa mondiale che vediamo per il

gennaio 2011

e

egennaio 2012

dove son riportate le percentuali di hosting relative a siti di phishing

Come si nota la maggior parte dell'hosting e' effettuata in USA.

Si potrebbe anche obiettare che la mappa rispecchia in pratica la capacita di hosting di una nazione.

Ad esmpio gli Stati Uniti sono al primo posto di hosting di phishing poiche' sono anche tra le nazioni con il piu' alto numero di servizi di hosting, cosa che si riflette sul numero totale dei siti clone ospitati su servers USA.

Questa una mappa Websense

che vede in effetti anche es. l'Egitto rientrare tra i paesi con maggior numero di host di siti di phishing.

che vede in effetti anche es. l'Egitto rientrare tra i paesi con maggior numero di host di siti di phishing.Il nome delle nazioni coinvolte dipende poi anche da situazioni legate al tipo di phishing che ha come target banche locate in una specifica nazione.

Ad esempio nei casi di phishing ai danni di banche IT si e' visto spesso l'uso di servers Altervista con whois italiano e tedesco.

Evidentemente, come c'era da aspettarsi, e' stato sicuramente piu' facile, per chi si occupa del contrasto al phishing in Italia, contattare un hoster italiano che uno con sede ad Ulan Bator in Mongolia

Ritornando ai due casi segnalati ad inizio post, una delle soluzioni possibili in mancanza di contatti con l'hoster e' quella di cercare di acquisire il maggior numero di informazioni utili ad identificare la fonte del phishing per capire la reale provenienza dell'attacco.

E' quasi certo infatti che es. nel caso dell'hoster di Djibout, non si tratti di un phisher locale ma piuttosto di un phisher che utilizza il sito africano come supporto all'attacco.

Come si vede dagli screenshots in questo caso e' stato possibile analizzare i contenuti del sito in maniera approfondita

rilevando alcuni dati al riguardo del 'gestore' del phishing, mails di invio credenziali sottratte ecc..

rilevando alcuni dati al riguardo del 'gestore' del phishing, mails di invio credenziali sottratte ecc..

ed anche, che si tratterebbe di azione di phishing non piu' attiva considerate le date dei files presenti, risalenti, quelle dei file di log, a qualche giorno fa.

Edgar