L'utilizzo di servizi offerti da Google per redirigere a siti di Pharmacy o distribuzione malware o per hostare contenuti di phishing non e' cosa nuova.

Basta ad esempio ricordare l'utilizzo di 'Google URL Shortener' oppure i fake forms di phishing che usano Google Docs per la loro gestione.

Attualmente pare che gli spammers di contenuti di Pharmacy abbiano trovato un nuovo sistema per 'offuscare' i links a siti di vendita online di medicinali attuando nel contempo un redirect automatico.

Ecco una mail ricevuta ieri che mostra un tipico layout di pagina Google con in evidenza un link legittimo a Google.

Questo l.IP in header mail

L'oggetto mail propone un messaggio inviato da 'Google Service' mentre tutto il layout ricorda quello di pagine Google.

Da notare come il link che compare sia in parte in chiaro “......google.com.....” ed in parte offuscato, proprio per evidenziare ancora di piu' che si tratta di reale link a Google e non a fake sito.

Lo stesso link ma non offuscato appare anche nel testo del messaggio dove si informa della possibilita' di disabilitare l'invio di comunicazioni da parte di Google.

Da notare anche la 'personalizzazione' del messaggio che riporta ben due riferimenti alla nostra mail a cui e' stato inviato.

Ecco come appare il link in chiaro

Si nota come in realta' attivi Google Translate, 'passandogli' una url di redirect a sito di Pharmacy

Una volta in Google Translator,

se il 'safe mode' e' disabilitato, si verra' rediretti al sito di Pharmacy attraverso un codice debolmente offuscato presente su sito compromesso USA:

Riassumendo:

Questo il sito 'finale' di pharmacy,

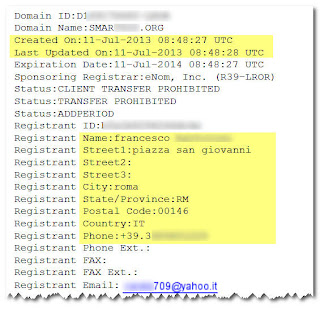

e che presenta whois

Si tratta quindi di un sistema che, almeno al momento, sembra funzionare senza problemi nel reindirizzare chi cliccasse sul link in mail, con il rischio che l'url appaia legittima (Google).

Per ora, l'unico avviso presente e' il fatto che Google Translator parrebbe individuare un possibile redirect presentando un messaggio, peraltro generico, e bloccando lo script.

Il fatto che comunque si tratti di un messaggio che indica la possibilita' che la traduzione non avvenga correttamente se il 'safe mode 'e' abilitato, e non informi del possibile redirect, potrebbe comunque portare l'utente a disabilitare il 'Safe Mode' attivando quindi il re-indirizzamento.

Chiaramente anche se per ora si nota solo un uso di redirect a Pharmacy, gli spammers potrebbero creare urls che, attraverso Google Translate, puntino a malware, phishing ecc...., con tutte le conseguenze del caso.

Edgar