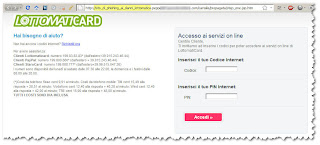

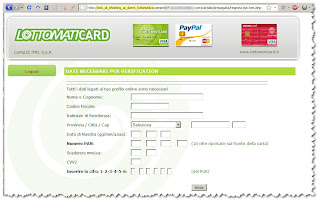

Ancora un'altra segnalazione in data odierna, sul “DB segnalazioni phishing del blog” di una mail collegata a fake sito che tenta di sottrarre credenziali di carta di credito ai clienti di Unicredit Banca.

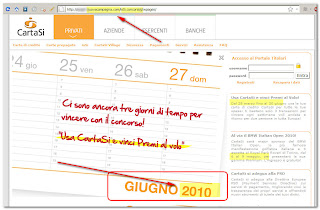

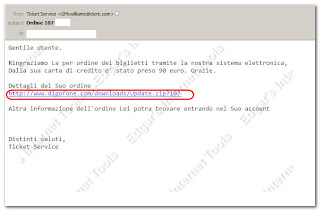

Come si nota dai dettagli abbiamo sempre la mail con la segnalazione della vincita al concorso Unicredit con i noti dettagli riferiti sia al biglietto aereo che al pernottamento in hotel Disneyland.

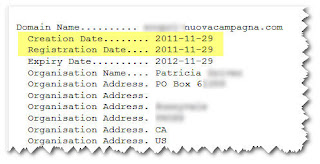

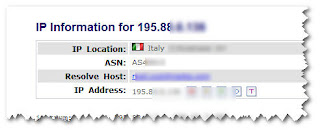

Quello che cambia e' l'indirizzo del clone che vede comunque sempre hosting sullo stesso IP turco di ieri.

Stessa struttura anche per i folders che ospitano il phishing con la differenza che il file contenente gli indirizzi mail probabilmente utilizzati dai phishers, presenta data diversa ed attuale rispetto a quello rilevato sul precedente clone:

Edgar

Edgar

Come si nota dai dettagli abbiamo sempre la mail con la segnalazione della vincita al concorso Unicredit con i noti dettagli riferiti sia al biglietto aereo che al pernottamento in hotel Disneyland.

Quello che cambia e' l'indirizzo del clone che vede comunque sempre hosting sullo stesso IP turco di ieri.

Stessa struttura anche per i folders che ospitano il phishing con la differenza che il file contenente gli indirizzi mail probabilmente utilizzati dai phishers, presenta data diversa ed attuale rispetto a quello rilevato sul precedente clone:

Edgar

Edgar