Sicuramente uno dei modi piu' immediati per acquisire links a malware, links a falsi AV, a siti poco affidabili,ecc.. e' quello di lanciare una ricerca in rete attraverso uno dei tanti motori di ricerca disponibili on-line.

Chiaramente i risultati ottenuti acquistano maggiore importanza se si filtrano i contenuti della ricerca attraverso le varie opzioni disponibili in ricerca che consentono, ad esempio per Google, di limitare le ricerche a soli siti IT e di ordinare i risultati per data/time di indicizzazione.

Un ulteriore aiuto viene poi dall'utilizzo di semplici scripts, che, senza scomodare una programmazione specifica per quel motore di ricerca, permettono comunque di presentare ed interpretare i risultati facilmente.

Un ulteriore aiuto viene poi dall'utilizzo di semplici scripts, che, senza scomodare una programmazione specifica per quel motore di ricerca, permettono comunque di presentare ed interpretare i risultati facilmente.

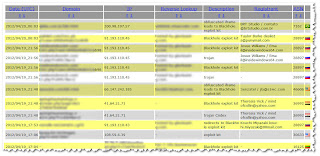

Ecco ad esempio una attuale ricerca per siti IT attraverso un semplice script Autoit

dove in aggiunta ai risultati e' stato implementato un whois, l'indicazione del time relativo all'indicizzazione del sito, ed anche il testo relativo al link trovato.

dove in aggiunta ai risultati e' stato implementato un whois, l'indicazione del time relativo all'indicizzazione del sito, ed anche il testo relativo al link trovato.

Come si nota, in testa al report abbiamo i risultati di indicizzazione recente (poche ore fa) dove compare un buon numero di links collegati ad Universita' Italiana, come possibili links a malware.

Interessante anche quanto emerge riguardo ad un hoster ligure che vede alcuni siti, anche su diverso IP, ma che un whois che evidenzia il medesimo hoster.

Interessante anche quanto emerge riguardo ad un hoster ligure che vede alcuni siti, anche su diverso IP, ma che un whois che evidenzia il medesimo hoster.

Vediamo ora un dettaglio di uno dei tanti risultati ottenuti attraverso lo script e che ci mostrera' una interessane pagina di fake sito Youtube con un layout veramente curato nei particolari,

cosa che si distingue dai noti layout gia' visti in passato e che ricordavano solo in maniera vaga, il noto sito di filmati online.

Vediamo alcuni dettagli sul sito odierno:

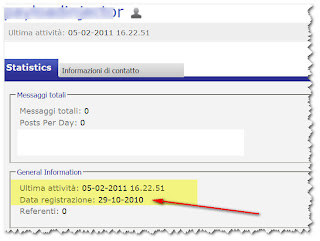

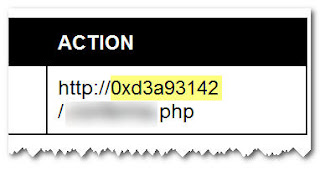

Ecco il particolare del report Autoit della ricerca

dove possiamo cliccare direttamente sulla URL rilevata, venendo portati su sito di Istituto Scolastico

che vede nella pagina “Dicono di noi”, indicizzata ieri (1 day), la presenza di numerosi commenti in data attuale.

Questo uno dei commenti

che se cliccato ci redirige ad un profilo utente su sito di forum

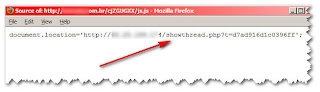

che mostra in bella evidenza un fake player

Cliccando sul player, dopo una ulteriore pagina di redirect, otteniamo

Si tratta di una 'copia' molto ben fatta di un layout di pagina Youtube, che mostra in dettaglio la richiesta 'fake' di update del player Flash

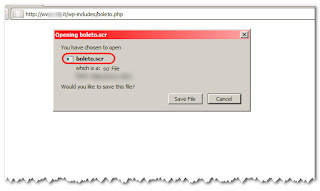

che si risolve, cliccando in qualsiasi parte dello schermo, con

L'identico file eseguibile viene anche proposto dalla altrettanto fake barra al top dello screen di richiesta di installazione di nuovo plugin

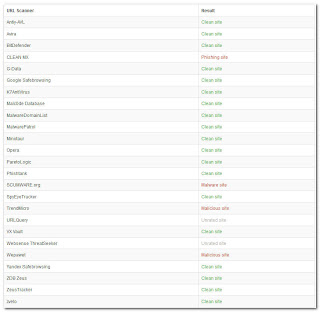

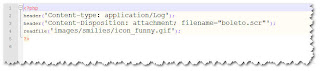

Chiaramente l'eseguibile analizzato con VT mostra

con

Da notare il veramente basso riconoscimento da parte dei softwares AV presenti su VT.

Attualmente il sito del fake Youtube presenta whois

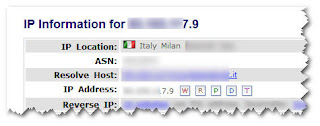

mentre l'eseguibile malware e' scaricato da sito con whois

a dimostrazione del sempre esteso utilizzo di differenti hosting (specialmente est europei) nei casi di distribuzione di malware, falsi Av, ecc............

Edgar

Edgar