Ricevo, da un lettore, una

interessante segnalazione di phishing, sul DB segnalazioni del blog, che evidenzia la possibile inaffidabilita' dei servizi online di verifica degli indirizzi web 'corti' generati tramite siti di shortening URL.

Questo il testo presente nel campo 'note' della segnalazione sul Db del blog

“Il link e la mail, sono roba stracotta. Il problema e' un'altro e ben piu' grave.

Come puoi vedere si utilizza il solito link abbreviato, ma "resta di stucco NON e' un barbatrucco" i vari servizi di un-shortening, lo riportano come link affidabile e sicuro come poste.it!!!!

Prendiamo il primo dei 2 link (sono 2 mail identiche tranne per il link corto)

http://longurl.org/ dice che si tratta di http://www.poste.it

http://urlxray.com/ dice che si tratta di http://www.poste.it

http://unshorten.it/ dice che si tratta di http://www.poste.it e da altri 2 riferimenti di garanzia 100%

Andando sul sito bitly.com aggiungendo un + alla fine del link (http://bit.ly/1eCzncQ+), ossia il sito che ha creato il link corto, vediamo che afferma pure lui, spudoratamente, che si tratta di Poste Italiane - Privati !!!!

Notare che oggi, (il link cambia continuamente destinazione) punta a:

http://5.9.234.145/..................../themes/twentytwelve.........

Che aprendo la pagina si vede come url reale:

http://www.poste.it.online.9ljwgn............tent/plugins/.......

Insomma tutti i risolutori analizzati (non ne conosco altri) si piantano a risolvere la prima parte del link finale senza capire una emerita cippa di come funzionano i dominii internet !!! “

Come si vede il lettore ha testato attraverso diversi servizi di unshortening url il link 'corto' generato da bit.ly ottenendo sempre risultati legittimi di reale link a PosteIT

Riproviamo a verificare il link corto in mail come fatto dal lettore tramite alcuni servizi online:

Di solito viene evidenziato il link finale a cui punta bit.ly ma non i vari 'salti' intermedi.

Con questo servizio pero'

abbiamo anche un dettaglio del redirect intermedio

con l'indicazione della presenza di redirect, cosa che dovrebbe comunque insospettirci, ma comunque il sito finale e' sempre il legittimo PosteIT

Anche quest'altro sito

evidenzia

l'affidabilita' del sito finale di destinazione della url corta: (importante notare, per quanto vedremo in seguito, che pur su dominio IT il sito presenta ip num. su range UK)

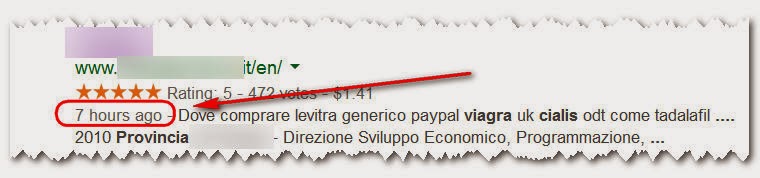

Con bit.ly, che e' poi il servizio online usato per creare il link corto,

possiamo avere anche qualche statistica

dove in particolare notiamo che lo spam di phishing deriva quasi tutto da indirizzi mail legati a libero mail:

Quindi, come indicato anche dal lettore, i vari siti di un-shortening parrebbero indicare un link finale affidabile e legittimo, cioe' un link a PosteIT.

Per capire meglio a cosa punta il link corto eseguiamo una analisi diretta con fiddler

dove si nota, anche in questo caso, il link corto punta a sito che redirige a sua volta su legittimo sito PosteIT.

Dove sta' allora, molto probabilmente, l'apparente inaffidabile comportamento dei siti di verifica della url corta che ci indicano come sito finale del redirect il reale e legittimo PosteIT anche se sappiamo che siamo realmente di fronte a mail di phishing ?

Proviamo a vedere cosa succede usando sempre l'indirizzo corto ma forzando IP italiano

Come si nota adesso l'url corta punta sempre al link di redirect ma questa volta veniamo portati sul clone di phishing con whois

I phishers usano una procedura ben nota di geo-localizzazione dell'IP di chi si connette al redirect: IP italiano ti redirigo su clone PosteIT, IP non IT ti trasferisco sul legittimo sito PosteIT.

Lo scopo principale dovrebbe essere quello di escludere tutti quegli utenti non italiani o meglio non presenti sul suolo italiano che, quasi certamente, non starebbero usando servizi PosteIT.

Un effetto a mio avviso collaterale, che pero' spiega il fatto che i siti di un-shortening ci diano come risultato il link affidabile e legittimo PosteIT, e' che essendo i siti di un-shortening su servers non italiani (quindi IP in range non IT) e poiche' la loro analisi si basa sul seguire il percorso di redirect, per gli stessi il redirect puntera' sempre al legittimo sito PosteIT con risultato di mostrare il link finale come legittimo ed affidabile.

In altre parole se io mi connetto usando il short link in mail dall'Italia (o forzando IP italiano) saro' portato sul fake sito di PosteIT di phishing mentre se io sono su IP non italiano (anche un sito di un-shortening url di quelli visti e' su IP non IT) saro' rediretto su legittimo sito PosteIT ed il risultato finale sara' un link affidabile a PosteIT, sulla pagina di un-shortening.

Edgar