Si tratta di questa

mail ricevuta da poco

che, ad una prima sommaria analisi, pareva essere classificabile come uno dei soliti messaggi di spam pubblicitario relativo a prestiti a condizioni particolari come ad esempio prestiti a soggetti con precedenti problemi di solvibilita'.

Il mittente del messaggio si propone come una finanziaria facente parte del gruppo bancario 'Emirates NBD' realmente esistente e che Wikipedia descrive come :

…......Emirates NBD, the largest banking group in the Middle East in terms of assets, was formed on 16 October 2007 when the shares of Emirates NBD were officially listed on the Dubai Financial Market (DFM). The merger brought together the UAE's second and fourth largest banks (Emirates Bank and National Bank of Dubai) by assets and has created a bank with the largest asset base in the Middle East, summing up to more than AED 282 billion as at the end of the year 2008. The Group has operations in the UAE, the Kingdom of Saudi Arabia, Qatar, the United Kingdom and Jersey (Channel Islands), and representative offices in India, Iran and Singapore..............

La mail presenta headers con whois

Fin qui niente di particolare senonche' una analisi del source incomincia a rivelare 'strani' particolari.

Ad esempio un codice html che mostra riferimento in lingua italiana (che comunque non compare nella mail visualizzabile nel client di posta) a “Ministero Sviluppo Economico”

La cosa

fa subito pensare ai molti precedenti casi di phishing con offerte di bonus in denaro che erano proprio supportate da fake riferimenti sia a leggi italiane che al Ministero dello Sviluppo Economico (vedi numerosi casi

QUI e QUI)

Approfondendo l'analisi del link proposto in mail si trova:

dove notiamo una serie di redirects gestiti con l'ausilio di un sito (NOIP.com) che proprio gia' in passato veniva utilizzato per i phishing con i falsi bonus in denaro, ed inoltre l'uso ampio di frames con riferimenti a domini come Altervista e comunque utilizzando domini creati allo scopo in data attuale.

Un whois del sito che gestisce il clone propone infatti data molto recente di creazione, con nome ingannevole

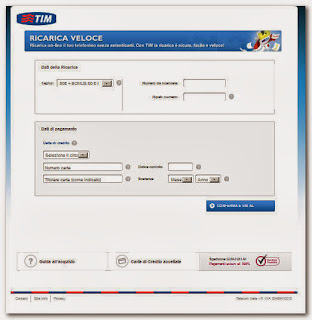

mentre questa e' la pagina proposta

Da notare come esista un frame che in realta' punta a form

Notate layout del form (colori) simile a casi gia' visiti in differenti casi:

Il form sfrutta servizio

free di Altervista con account recente, come si evidenzia da questo report

Una volta compilato il form di richiesta finanziamento compare questo messaggio di attesa

che ricorda molto quello gia' noto nei casi precedenti che proponevano bonus in denaro (es.caso del 7 luglio 2013)

Dopo qualche secondo di attesa si viene di nuovo portati sulla pagina iniziale di richiesta form.

Ci troveremmo quindi di fonte ad un ennesimo phishing che questa volta pur non sfruttando richieste di credenziali di carta di credito potrebbe tentare di acquisire dati personali da utilizzare in seguito per tentativi di ulteriore phishing attraverso mails opportunamente create sfruttando i dati acquisiti oggi.

Inoltre ci sono parecchi particolari (riferimenti al Ministero dell'Economia, layout simili a gia' visti, uso del sito NOIP per creare url ingannevoli, ampio uso di FRAMES per proporre pagine non facilmente rilevabili come fake ecc....) che fanno pensare a una origine collegata a precedenti casi di phishing citati ad inizio post.

Edgar