Come

rilevato ieri, in questo post, l'utilizzo di

dispositivi hardware per la generazione di codici di accesso al conto bancario online e' sempre piu' diffuso e certamente aumenta l'affidabilita' delle transazioni effettuate attraverso la rete con

un maggiore contrasto al phishing.

Questo non vuole dire che il phishing sia destinato a 'sparire' dalla rete ma piuttosto che assisteremo probabilmente ad

un progressivo aumento dal phishing orientato ad acquisire credenziali di accesso ai conti online a quello volto a sottrarre i codici personali di carta di credito.

Un nuovo esempio, molto curato nei dettagli e che in parte coinvolge anche l'utilizzo del

dispositivo OTP (chiaramente solo per creare un phishing piu' ingannevole), lo vediamo nel caso ai danni di

Banca Monte dei Paschi di Siena che andiamo ad analizzare.

Si tratta di un

phishing che ricorda nella sua struttura un altrettanto accurato ed ingannevole phishing ai danni di Unicredit Banca visto il 18 agosto

ed esaminato in questo post.

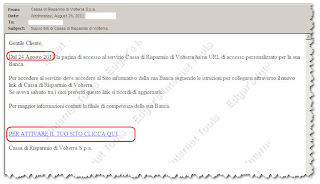

L'attuale phishing sfrutta un

servizio di free web hosting USA che permette di creare un proprio sito personale

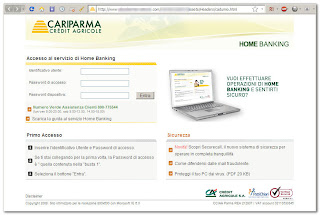

I phishers hanno usato questa possibilita' creando un clone ingannevole gia' nel nome attribuito al sito e che presenta come pagina di accesso questo login

Come particolare interessante c'e' da notare che

in realta' l'attuale login MPS vede un differente logo nella pagina di accesso al conto online, a causa di una variazione proprio del nome del servizio MPS

Questo il

logo sul phishing

mentre

questo l'originale MPS

In ogni caso il nome utilizzato per il sito di phishing richiama quello del logo presente sul clone .

Dopo aver effettuato il login 'fake' viene proposto

questo form dove si chiede di generare la password OTP (one time password) per proseguire nell'accesso al sito

Naturalmente visto che detta password, come indicato anche sul reale sito MPS “…....

vale solo per un accesso e scade dopo trenta secondi...” appare poco probabile che i phishers possano utilizzarla in tempo reale per accedere al conto ma piuttosto la richiesta tende a rendere piu' credibile l'azione di phishing.

A questo punto appare una finestra di

INFO riguardo ad una '...anomalia....' riscontrata sia sul nostro range IP che sull'user agente relativo al browser usato, cosa praticamente identica al caso visto in precedenza ai

danni di Unicredit Banca (18 agosto)

Se si

accetta di confermare la richiesta di verifica per eliminare l''anomalia' si viene portati su questa pagina

dove vengono

richiesti i dati relativi alla nostra carta di credito

Successivamente tramite pagina di INFO che indica la

necessita' di effettuare un nuovo login

si viene rediretti in maniera automatica

sul reale sito di login MPS dove notiamo , come gia' osservato in precedenza che, pur restando lo stesso layout del clone, appare un diverso logo relativo la servizio di internet banking.

Edgar

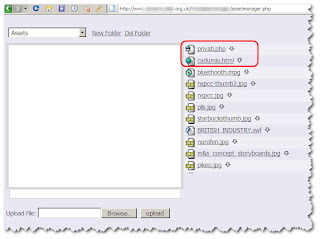

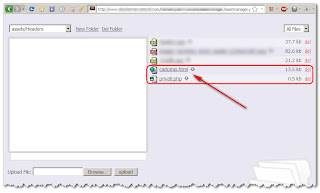

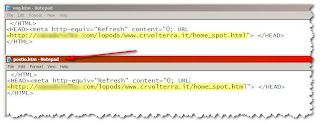

ed il cui form allegato utilizza un codice PHP

ed il cui form allegato utilizza un codice PHP

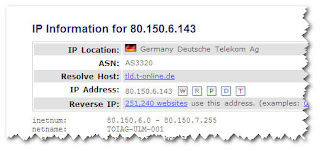

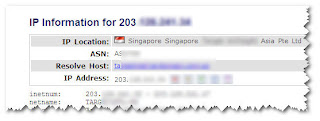

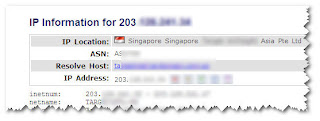

ospitato su server

ospitato su server

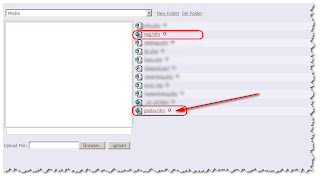

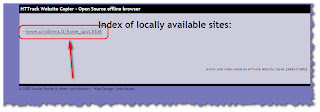

Una analisi del folder che ospita il file php di invio credenziali eventualmente sottratte dai phishers, rivela anche la presenza di codice e subfolder collegati a phishing Paypal in lingua inglese.

Una analisi del folder che ospita il file php di invio credenziali eventualmente sottratte dai phishers, rivela anche la presenza di codice e subfolder collegati a phishing Paypal in lingua inglese.

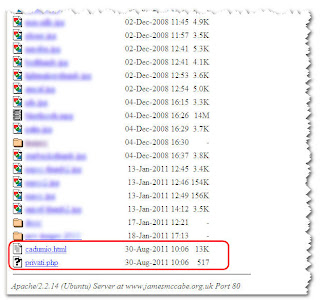

Si tratta in ogni caso, anche se di mail attuale, di phishing probabilmente attivo da molto tempo come rivelano le date dei files presenti.

Si tratta in ogni caso, anche se di mail attuale, di phishing probabilmente attivo da molto tempo come rivelano le date dei files presenti.

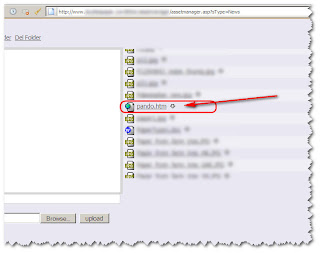

ed il cui form allegato utilizza un codice PHP

ed il cui form allegato utilizza un codice PHP

ospitato su server

ospitato su server

Una analisi del folder che ospita il file php di invio credenziali eventualmente sottratte dai phishers, rivela anche la presenza di codice e subfolder collegati a phishing Paypal in lingua inglese.

Una analisi del folder che ospita il file php di invio credenziali eventualmente sottratte dai phishers, rivela anche la presenza di codice e subfolder collegati a phishing Paypal in lingua inglese.

Si tratta in ogni caso, anche se di mail attuale, di phishing probabilmente attivo da molto tempo come rivelano le date dei files presenti.

Si tratta in ogni caso, anche se di mail attuale, di phishing probabilmente attivo da molto tempo come rivelano le date dei files presenti.