Poche righe per descrivere una nuova modifica dei contenuti del file di redirect ospitato sul noto sito brasiliano, utilizzato ormai da giorni, che evidenzia anche un nuovo modo di operare dei phishers riguardo alla scelta dell'hosting del sito clone.

Questo fa pensare che potremmo essere di fronte a differente gruppo di phishers che sta gestendo ora l'attacco a CARIFE, sostituendosi ad R-team ed usando non solo gli stessi siti di redir ma anche modificando online i codici di redirects up-loadati inizialmente e modificati nel tempo da R-team

In alternativa potrebbe trattarsi solo di una maggiore attenzione di R-team nel scegliere i siti dove depositare i codici di phishing.

Non ricordo infatti siti cinesi che in passato fossero stati utilizzati per ospitare cloni gestiti dal gruppo denominato da Denis Frati R-team.

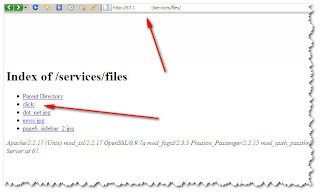

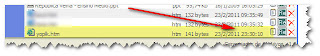

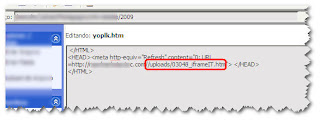

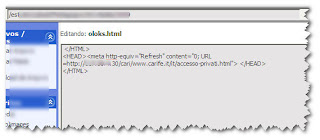

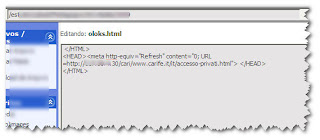

Il codice di redirect attuale

punta infatti a sito clone Cassa di Risparmio di Ferrara

punta infatti a sito clone Cassa di Risparmio di Ferrara

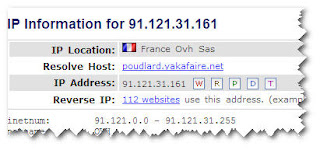

con whois cinese

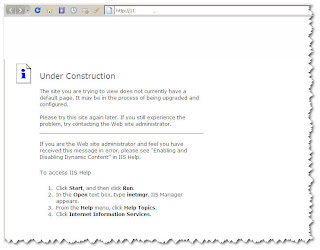

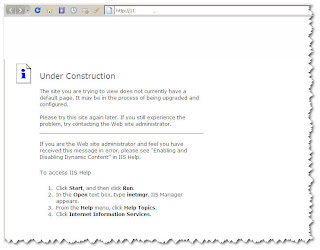

La homepage relativa all'indirizzo di phishing mostra solo questo avviso di 'under construction'

La homepage relativa all'indirizzo di phishing mostra solo questo avviso di 'under construction'

cosa che potrebbe anche significare che ci troviamo di fronte a sito creato solo allo scopo di ospitare il phishing CARIFE

cosa che potrebbe anche significare che ci troviamo di fronte a sito creato solo allo scopo di ospitare il phishing CARIFE

Edgar

Questo fa pensare che potremmo essere di fronte a differente gruppo di phishers che sta gestendo ora l'attacco a CARIFE, sostituendosi ad R-team ed usando non solo gli stessi siti di redir ma anche modificando online i codici di redirects up-loadati inizialmente e modificati nel tempo da R-team

In alternativa potrebbe trattarsi solo di una maggiore attenzione di R-team nel scegliere i siti dove depositare i codici di phishing.

Non ricordo infatti siti cinesi che in passato fossero stati utilizzati per ospitare cloni gestiti dal gruppo denominato da Denis Frati R-team.

Il codice di redirect attuale

punta infatti a sito clone Cassa di Risparmio di Ferrara

punta infatti a sito clone Cassa di Risparmio di Ferrara

con whois cinese

La homepage relativa all'indirizzo di phishing mostra solo questo avviso di 'under construction'

La homepage relativa all'indirizzo di phishing mostra solo questo avviso di 'under construction' cosa che potrebbe anche significare che ci troviamo di fronte a sito creato solo allo scopo di ospitare il phishing CARIFE

cosa che potrebbe anche significare che ci troviamo di fronte a sito creato solo allo scopo di ospitare il phishing CARIFEEdgar