Nuovo phishing WIND che in parte si differenzia dai precedenti sia per il layout mail, che per i contenuti del relativo KIT di phishing.

Questa la mail ricevuta

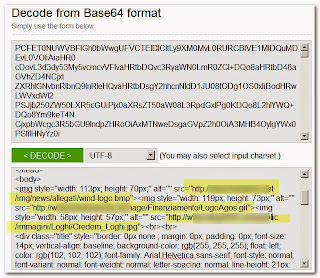

con layout dove possiamo notare non solo il logo WIND, ma anche altri due loghi di banche IT (Agos e Credem)

Questi gli IP in header mail

L'inserimento dei due loghi nel messaggio oltre a quello WIND, ed anche il riferimento presente nel testo mail, cercano di rendere piu' credibile il phishing o comunque di estendere il target dell'azione fraudolenta.

I loghi presenti in mail sono linkati da differenti siti, come si nota dal source del messaggio, codificato in base64 come in numerosi precedenti casi.

Particolare curioso, attualmente, chi aprisse il messaggio mail, non vedrebbe il logo Wind,

poiche' il sito da cui viene linkato presenta avviso di “bandwidth limit exceded”.

Anche se e' difficile pensare che il solo accesso al logo hostato sul sito, da parte di chi ha aperto le mails di phishing, abbia creato questo problema (viste anche le dimensioni di solito ridotte delle immagini logo), se la diffusione dei messaggi fake WIND fosse veramente estesa, cio' avrebbe potuto contribuire a generare il blocco del sito e relativo avviso “bandwidth limit exceded”.

Tornando al phishing, a parte il layout mail, il clone linkato presenta un phishing WIND con form di richiesta dettagliato dei dati di carta di credito a fronte della fake ricarica online.

Altra particolarita' il fatto che al sito clone WIND si acceda tramite redirect

attraverso sito compromesso con whois

e non link diretto, come accadeva negli ultimi phishing analizzati.

Il KIT di phishing presenta struttura abbastanza complessa rispetto ad altri visti ultimamente

Qui vediamo un dettaglio del file .htaccess che gestisce l'url che punta al clone WIND, url dove e' presente anche l'indirizzo mail a cui e' stato inviato il messaggio fake.

Dopo il form di richiesta credenziali di carta di credito si passa a pagina con form Verified by VISA

a cui segue un redirect a sito legittimo WIND, area 'privati'.

Edgar