Nelle ultime settimane il numero di mails di phishing ricevute, se si esclude quelle ai danni di Cariparma, e' stato veramente basso, cosa che potrebbe far pensare che i phishers considerano il periodo estivo non favorevole alle loro attivita'.(minore utilizzo dei PC, ferie ....)

Vedremo se a partire da Settembre, ci sara' nuovamente un incremento del phishing o se ci troviamo fortunatamente di fronte, almeno per le mails riferite a banche italiane, ad una tendenziale riduzione del problema.

Queste comunque le due mails giunte oggi, di cui vediamo alcuni dettagli.

La prima riguarda BCC

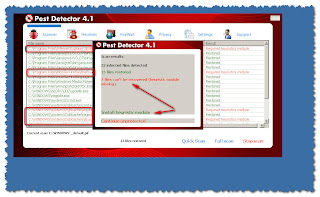

e propone un allegato form che vediamo nello screenshot

e propone un allegato form che vediamo nello screenshot Alcuni dei links, ad esempio quello all'immagine del logo della banca presente nel form , sembrano non essere funzionanti.

Alcuni dei links, ad esempio quello all'immagine del logo della banca presente nel form , sembrano non essere funzionanti.Il form sfrutta per acquisire i dati di login un codice php

ospitato su sito USA probabilmente compromesso, e che un whois mostra essere online da tempo.

ospitato su sito USA probabilmente compromesso, e che un whois mostra essere online da tempo.La cosa interessante e' che mentre la homepage del sito non dimostra l'esistenza di contenuti web

una analisi approfondita porta a scoprire al suo interno un sito di piattaforma di E-learning e precisamente Atutor (Open Source Web-based Learning Content Management System - LCMS.)

L'ip di provenienza della mail risulta tra quelli presenti in Spamhaus e conferma precedenti mails sul medesimo IP ai danni proprio di BCC .

Altra mail di phishing invece questa ai danni di Cariparma

che presenta links a redirect,

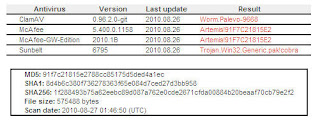

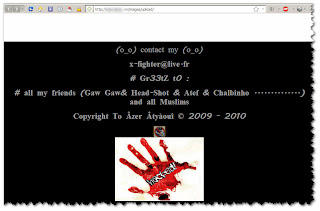

che presenta links a redirect, su sito vietnamita compromesso (come si nota anche dalla pagina di hacking inclusa nello stesso)

su sito vietnamita compromesso (come si nota anche dalla pagina di hacking inclusa nello stesso) e sito finale di phishing da queste parti (Thailandia) come gia' visto nel precedente post, con la sola differenza del sito di redirect che la volta scorsa non era su IP vietnamita ma norvegese

e sito finale di phishing da queste parti (Thailandia) come gia' visto nel precedente post, con la sola differenza del sito di redirect che la volta scorsa non era su IP vietnamita ma norvegeseAnche in questo caso l'IP da cui proviene la mail risulta gia' utilizzato in passato specialmente per invio di spam di pharmacy e di 'repliche' di orologi, borse ecc........

Edgar

Edgar