Sono sempre numerosi i siti, anche su dominio IT, che ogni giorno vengono compromessi con l'inclusione di pagine nascoste, allo scopo di diffondere false applicazioni AV, phishing, ecc... .

Per quanto si riferisce alla distribuzione in rete di false applicazioni AV il loro numero e' aumentato molto in questi ultimi mesi fino a raggiungere cifre raguardevoli come apparso su Punto Informatico “...Mentre nel primo quarto del 2008 erano solo mille i malware che si spacciavano per antivirus, evidenzia l'analisi, in un anno sono cresciuti fino a 111mila e nel secondo quarto del 2009 saranno 374mila....” ed ancora “........ i distributori di finti antivirus possono guadagnare in un giorno anche 11mila dollari e complessivamente il business genererebbe all'incirca 5 milioni di dollari l'anno....”

Quelli che vedremo ora e' il dettaglio del contenuto di un certo numero di siti IT compromessi, che da una ricerca in rete risultano attualmente presentare al loro interno l'inserimento di diverse pagine tutte ospitate su indirizzo in genere costituito da sequenza numerica del tipo Per quanto si riferisce alla distribuzione in rete di false applicazioni AV il loro numero e' aumentato molto in questi ultimi mesi fino a raggiungere cifre raguardevoli come apparso su Punto Informatico “...Mentre nel primo quarto del 2008 erano solo mille i malware che si spacciavano per antivirus, evidenzia l'analisi, in un anno sono cresciuti fino a 111mila e nel secondo quarto del 2009 saranno 374mila....” ed ancora “........ i distributori di finti antivirus possono guadagnare in un giorno anche 11mila dollari e complessivamente il business genererebbe all'incirca 5 milioni di dollari l'anno....”

www.indirizzo_del_sito/x/yyyy/

(dove x e yyyy sono numeri che variano da sito a sito colpito)

Lo scopo, quando un motore di ricerca indicizzera' le pagine inserite in maniera nascosta sui siti compromessi, sara' quello di generare risultati di ricerca che punteranno a falsi AV...ecc.....

Lo scopo, quando un motore di ricerca indicizzera' le pagine inserite in maniera nascosta sui siti compromessi, sara' quello di generare risultati di ricerca che punteranno a falsi AV...ecc.....In realta', se il browser presenta l'esecuzione degli script java attivata, non verra' neanche visualizzata la pagina vista ora, in quanto, tramite questo codice debolmente offuscato presente al suo interno

si verra rediretti su un sito che maniera random linkera' a differenti pagine di falsi scanners AV (test effettuato simulando IP italiano tramite proxy)

si verra rediretti su un sito che maniera random linkera' a differenti pagine di falsi scanners AV (test effettuato simulando IP italiano tramite proxy)Ed ecco due dei falsi scanner linkati:

Il primo

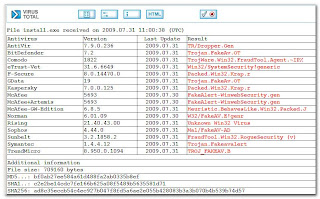

con riconoscimento da parte dei reali software AV abbastanza basso

con riconoscimento da parte dei reali software AV abbastanza basso

mentre il secondo sito di falso scanner online

presenta un riconoscimento del falso AV praticamente nullo

presenta un riconoscimento del falso AV praticamente nullo

A conferma della sempre piu' estesa attivita' di chi distribuisce false applicazioni AV ecco il contenuto di un server attualmente su whois tedesco, che propone un vero e proprio repository di false applicazioni AV pronte per la 'distribuzione' come files eseguibili ma anche presenti in blocco in files compressi (forse usati per trasferire tra vari server di distribuzione i files).

In particolare i files evidenziati in giallo presentano date recenti e risultano poco riconosciuti dai softwares AV su VT.

In particolare i files evidenziati in giallo presentano date recenti e risultano poco riconosciuti dai softwares AV su VT.Edgar