Nuovamente attiva online la distribuzione di malware Ransomware tramite fake mail e sito clone della nota azienda di spedizioni SDA ( SDA Express Courier e' un'azienda nata nel 1984 per operare nel settore delle spedizioni espresse nazionali, dal 1998 fa parte del gruppo Poste Italiane ed ha ampliato l'offerta nella gestione logistica, distributiva e per la vendita a distanza.(fonte Wikipedia))

Il malware denominato in modo specifico del tipo Ransomware e' ormai noto da tempo.

Riporto comunque una breve descrizione 'dell'attivita'' svolta dal malware traducendo quanto appare sul sito http://www.bleepingcomputer.com

…...... Quando il file eseguibile, fatto passare per documento riferito ad una spedizione che ci riguarda, viene cliccato, infettera' il computer ed iniziera' la scansione di tutti gli hard disk visibili per cercare i files dati presenti.

Nel momento che il malware rileva un file di dati supportato, questo sara' criptato e verra' aggiunta l'estensione .encrypted al nome del file..........

I file di dati che verranno crittografati includono le seguenti estensioni:

* .wb2, * .psd, * .p7c, * .p7b, * .p12, .pfx *, * .pem, * .crt, * .cer, * .der, * .pl, * .py, *. lua, * .css, * .js, * .asp, .php *, * .incpas, * .asm, * .hpp, * .h, * cpp, * .c, * .7z, * .zip, * .rar, * .drf, * .blend, * .apj, * .3ds, * .dwg, * .sda, * .ps, * .pat, * .fxg, * .fhd, * .fh, *. dxb, * .drw, * .design, * .ddrw, * .ddoc, * .dcs, * .csl, * .csh, * .cpi, * .cgm, * cdx, * .cdrw, * .cdr6, * .cdr5, * .cdr4, * .cdr3, * .cdr, * .awg, * .ait, * .ai, * .agd1, * .ycbcra, * .x3f, * .stx, * .st8, *. ST7, * .st6, * .st5, * .st4, * .srw, * .srf, * .sr2, * .sd1, * .sd0, * .rwz, * .rwl, * .rw2, * .raw, * .raf, * .ra2, * .ptx, * .pef, * .pcd, * .orf, * .nwb, * .NRW, * .nop, * .nef, * .ndd, * .mrw, *. mos, * .mfw, * .MEF, * .mdc, * .kdc, * .kc2, * .iiq, * .gry, * .grey, * .gray, * .fpx, * .fff, * .exf, * .erf, * .DNG, * .dcr, * .dc2, * .crw, * .craw, * .cr2, * .CMT, * .cib, * .ce2, * .ce1, * .arw, *. 3PR, * .3fr, * .mpg, * .jpeg, * .jpg, * .mdb, * .sqlitedb, * .sqlite3, * .sqlite, * .sql, * .sdf, * .sav, * .sas7bdat, * .s3db, * .rdb, * .psafe3, * .nyf, * .nx2, * .nx1, * .nsh, * .nsg, * .nsf, * .nsd, * .NS4, * .ns3, *. ns2, * Myd, * .kpdx, * .kdbx, * .idx, * .ibz, * .ibd, * .fdb, * .erbsql, * .db3, * .dbf, * DB-journal, *. db, * .cls, * .bdb, * .al, * .adb, * .backupdb, * .BIK, * .backup, * .bak, * .bkp, * .moneywell, * .mmw, * .ibank, * .hbk, * .ffd, * .dgc, * .ddd, * .dac, * .cfp, * cdf, * .bpw, * .bgt, * .acr, * .ac2, * .ab4, *. DjVu, * .pdf, * .sxm, * .odf, * .STD, * .sxd, * .otg, * .sti, * .sxi, * .otp * .odg, * .odp, * .stc, * .sxc, * .ots, * .ods, * .sxg, * .stw, * .sxw, * .odm, * .oth, * .ott, * .odt, * .odb, * .csv, *. rtf, * .accdr, * .accdt, * .accde, * .accdb, * .sldm, * .sldx, * .ppsm, * ppsx, * .ppam, * .potm, * .potx, * .pptm, * .pptx, * .pps, * pot, * .ppt, * .xlw, * xll, * .xlam, .xla, * .xlsb, * .xltm, * .xltx, * .xlsm, *. xlsx, * .xlm, * .xlt, * .xls, * .xml, * dotm, * dotx, * .docm, * .docx, * .dot, * .doc, * .txt

Notate come nella lunga lista siano presenti praticamente tutti i generi di files dati, dai file database a quelli es. excel, testo, le foto in vari formati, i files compressi zip, i files di grafica ecc.........

E 'importante sottolineare che verra' effettuata la scansione di tutte le lettere di unita' del computer, tra cui le unita' rimovibili, le condivisioni di rete, o anche Dropbox.

In sintesi, se vi e' una unita' dati visibile dal PC questa verra' sottoposta a scansione per criptarne i files dati.

Interessante come il malware cerchi di eliminare eventuali 'Shadow Volume Copies' presenti onde evitare possibili restore dei contenuti.

Come vedremo poi, eseguendo per test il file malware scaricato dalla rete attraverso il fake sito SDA, verranno anche creati 2 files (uno txt e uno htm) con le istruzioni per decriptare a pagamento i dati criptati dal Ransomware.

Vediamo ora alcuni dettagli del caso odierno:

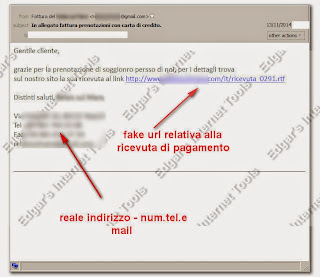

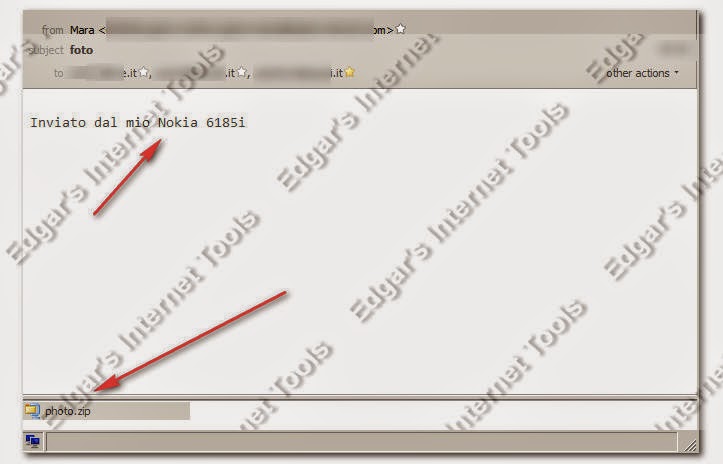

Questo un esempio del layout mail tratto dal sito

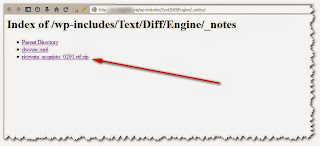

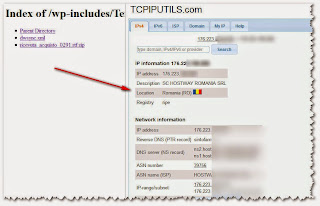

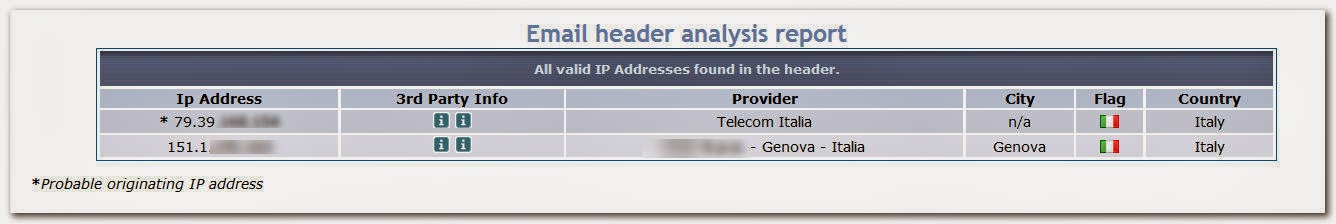

L'attuale clone SDA e' linkato attualmente tramite redirect su dominio Est Europeo di cui un whois mostra data recente di creazione (fine novembre)

Il clone SDA e' invece ospitato su hoster

ed con dominio creato solamente 3 giorni fa, cosa che dimostra che siamo di fronte ad una nuova distribuzione malware.

Ecco come si presenta il clone SDA dove troviamo a centro pagina un pulsante per scaricare il file relativo alla fake spedizione.

Confrontandolo con la home originale SDA

si vede la cura posta nel clonare il sito originale.

Particolarita' comune anche a casi di phishing un IP del visitatore su range non IT porta ad essere rediretti sulla home di Google (nel mio caso specifico ovviamente in lingua THAI)

Da notare la presenza del codice della fake captcha che in realta' e' costituito sempre dal numero '22558' che non cambia con successivi caricamenti della stessa.

Cliccando sul pulsante 'scarica' si passa a

dove abbiamo anche un link diretto al file zip.

Come si vede, Il contenuto dello zip e' un eseguibile dal nome ingannevole che, nelle prime ore della sua diffusione, vedeva un basso riconoscimento da parte de i softwares AV

ma anche attualmente ci sono ancora diversi software AV che non riconoscono la minaccia.

Eseguendo il file si nota listando i contenuti del disco come vengano generati oltre ai files criptati con estensione .encrypted anche i due file di 'istruzioni'

che mostrano file htm

e file testo come

Notate l'indicazione della url della pagina dalla quale, a pagamento, sara' possibile ottenere la chiave per decriptare i files dati.

Qui vediamo la versione in lingua italiana del file htm di istruzioni

Una distribuzione Ransomware quindi attiva e abbastanza pericolosa vista la cura posta nel clonare il reale sito SDA per proporre il download dell'eseguibile malware, pagina che potrebbe trarre in inganno chi seguisse il link in mail.

Questo un link a sito in lingua inglese con altri dettagli riguardo a malware Ransomware. http://www.bleepingcomputer.com simile a quello analizzato nel post.

Edgar