Il furto di credenziali di accesso a servizi di WebMail e' molto diffuso in rete ed avviene, di solito, tramite pagine di login fasullo ad uno dei tanti servizi presenti on-line.

A volte,come nel caso odierno si cerca di rendere la falsa pagina di login, piu' 'neutra' possibile specificando in dettaglio differenti servizi di web mail utilizzabili per l'accesso e rendendo cosi' il target di utenti WebMail Internet il piu' ampio possibile.

E' il caso di questa pagina di login

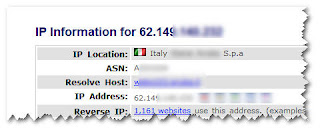

ospitata su sito IT compromesso. con whoisA volte,come nel caso odierno si cerca di rendere la falsa pagina di login, piu' 'neutra' possibile specificando in dettaglio differenti servizi di web mail utilizzabili per l'accesso e rendendo cosi' il target di utenti WebMail Internet il piu' ampio possibile.

E' il caso di questa pagina di login

Il dominio IT pur creato da tempo

parrebbe essere sempre in attesa di una messa on-line dei suoi contenuti, visto che la home presenta la consueta pagina di default visibile per siti non ancora attivi.

parrebbe essere sempre in attesa di una messa on-line dei suoi contenuti, visto che la home presenta la consueta pagina di default visibile per siti non ancora attivi. Come si nota, la pagina di fake login inclusa,

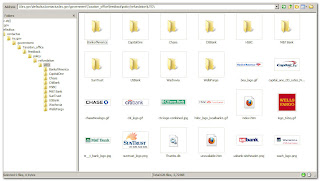

Come si nota, la pagina di fake login inclusa,  presenta i loghi dei piu' diffusi servizi di WebMail (anche alcuni servizi che comunque propongono l'uso di una propria WebMail) cercando di rendere credibile il piu' elevato numero possibile di WebMail supportate.

presenta i loghi dei piu' diffusi servizi di WebMail (anche alcuni servizi che comunque propongono l'uso di una propria WebMail) cercando di rendere credibile il piu' elevato numero possibile di WebMail supportate.I phishers hanno approfittato del dominio per inserire al suo interno diversi folders tutti con la medesima pagina di fake login e questo per avere piu' indirizzi web che puntano al fake login WebMail e questo anche per contrastare eventuali blacklist.

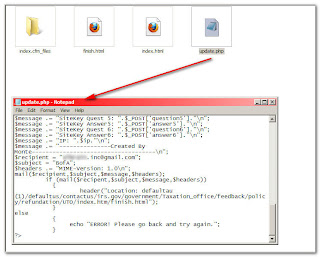

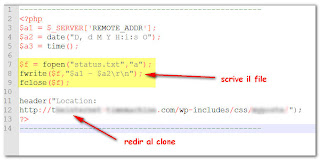

Una analisi dei contenuti rivela pure, nel folder principale, la presenza di un codice di mailer

probabilmente utilizzato nell'invio dello spam legato al falso login a WebMail.

probabilmente utilizzato nell'invio dello spam legato al falso login a WebMail.Edgar