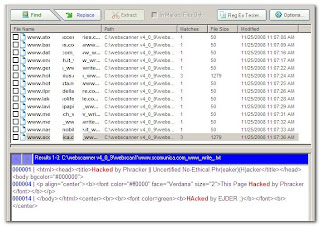

Al momento di scrivere il post e prendendo come riferimento la lista base dei siti colpiti utilizzata per le precedenti verifiche risultano 121 siti con script offuscato

e 19 con ancora incluso nel codice della pagina lo script in chiaro

e 19 con ancora incluso nel codice della pagina lo script in chiaro

Rispetto ai numeri iniziali ( circa 135 siti con script offuscato e circa 35 con quello in chiaro) si puo' notare che per il momento la bonifica e' ancora molto scarsa.

Si puo' anche notare che risulta una percentuale maggiore di siti bonificati per quelli che presentavano lo script in chiaro mentre per quelli con script offuscato la percentuale di siti 'ripuliti' e' molto minore facendo sorgere il dubbio che chi gestisce i singoli siti web individui piu' facilmente come pericoloso l'indirizzo malevolo se scritto in chiaro che il codice javascript quando inserito in maniera offuscata.

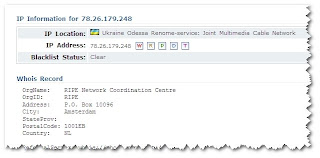

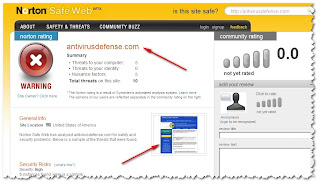

Dei servers che hostavano la pagina degli exploit linkati dagli script almeno uno e' ancora attivo

con whois

con whois rappresentando quindi sempre un pericolo per chi visitasse uno dei siti che ospita lo script.

rappresentando quindi sempre un pericolo per chi visitasse uno dei siti che ospita lo script.Edgar