In alcuni precedenti posts (qui e qui) abbiamo analizzato alcuni phishing che attraverso una semplice sequenza di pagine fake, tentavano di accedere a conto bancario online protetto da password OTP.

Si trattava di siti fake di nota banca spagnola che dopo aver richiesto le credenziali di accesso al conto bancario online, acquisivano il TOKEN OTP inviato via SMS al cellulare dell'utente, attraverso una semplice pagina come questa che vediamo nello screenshot

Una volta in possesso del TOKEN legittimo, i phishers potevano quindi effettuare la transazione fraudolenta

Visto che la diffusione di dispositivi mobili e' sempre piu' vasta non sorprende di trovare adesso anche la versione 'mobile' di questo particolare phishing (in lingua portoghese e probabilmente dedicata ad utenza brasiliana).

Ecco qualche dettaglio:

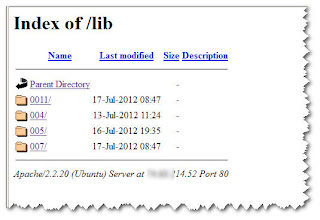

L'accesso al fake sito e' gestito tramite redirect multiplo

che partendo da sito dal nome ingannevole e registrato in data di ieri (26/7)

e con whois

passa poi all'uso del noto sito di URL shortening e bookmarking service BIT.LY, come ulteriore redir intermedio.

Dopo il redirect BIT.LY si passa al finalmente al clone su

I redirects garantiscono come sempre ai phishers di poter variare l'hosting del clone nel caso di messa OFFline dello stesso o di black listing degli indirizzi

Ecco la sequenza degli screenshot catturati su VBOX con Android ICS:

Abbiamo le varie consuete richieste

a cui segue quella dei codici di accesso al conto

per passare poi

ma anche con richiesta del numero del cellulare

per passare poi ad una pagina di attesa (con barra animata) della ricezione del TOKEN OTP sul telefono del legittimo utente della banca.

Contrariamente ad altre volte a questo punto il passaggio alla pagina che dovrebbe chiedere il codice TOKEN ricevuto via SMS non avviene, ma si rimane 'bloccati' sull'animazione che indica l'attesa del codice.

Si potrebbe trattare di un problema di rete, di cattiva configurazione del sito clone ecc.... ma la cosa piu' probabile e' che, se i phishers (probabilmente in maniera automatica) verificano l'accesso al conto, essendo i valori passati nei form degli screen precedenti 'di fantasia', manchera' un reale accesso al conto online.

Quindi per i phishers non ci sara' una conferma del login, dell'avvio della transazione fraudolenta ed ovviamente nessun invio di SMS da parte della banca e nessuna attivazione della successiva pagina che dovrebbe richiedere il TOKEN legittimo appena ricevuto dal reale utente.

In ogni caso, il nome usato dai phishers per il codice php di richiesta codice TOKEN e' abbastanza ovvio per cui passando nella url la stringa 'sms.php' abbiamo la visualizzazione della pagina successiva a quella di attesa, e possiamo procedere nell'analisi del clone

Si tratta di un form che accetta il codice TOKEN , chiede di confermarlo e passa ad ulteriore finale richiesta di altro codice che parrebbe essere di conferma dell'operazione eseguita:

A questi punto i phishers hanno a disposizione i dati necessari per completare la transazione fraudolenta mentre all'utente verra' mostrata una pagina

che informa dell'avvenuta attivazione di un periodo di utilizzo senza spese aggiuntive, della carta di credito.

E' quindi probabile che allo scopo di attirare l'utente nel phishing si sia promesso un qualche bonus (uso gratuito) di servizi della banca.

Altre volte questo genere di phishing era invece camuffato da install di applicazione per la sicurezza Internet delle transazioni bancarie.

In ogni caso si tratta ancora una volta di un phishing che riesce a bypassare protezioni ritenute sicure, come la gestione di accesso a conto bancario via TOKEN SMS , utilizzando un sito clone dalla veramente semplice struttura e senza uso di particolari codici (a volte malevoli) installati sul dispositivo dell'utente.

La maggiore complessita' del phishing e' certamente dal lato server dove devono essere presenti quelle procedure che, in maniera probabilmente del tutto automatizzata, devono gestire l'accesso al conto e la gestione del TOKEN SMS.

Edgar