Segnalato sul db segnalazioni di questo blog, da un lettore che ringrazio, l'ennesimo caso di phishing ai danni di azienda italiana di telefonia.

Per quanto riguarda il layout del clone si tratta delle consuete pagine con form con richiesta di credenziali di carta di credito a fronte di una fake ricarica telefonica e di password Verified by VISA con redirect finale al sito legittimo.

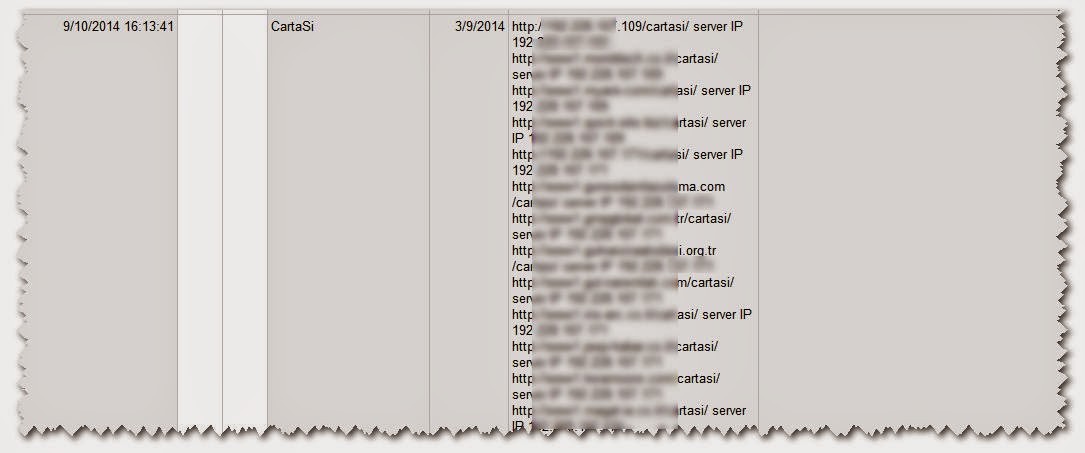

Piu' interessante la struttura del phishing con l'utilizzo di redirect e uso di dyndns per puntare al clone ospitato su sito probabilmente compromesso con dominio giapponese.

Il lettore evidenzia infatti l'uso di Linkbucks per gestire il primo redirect di phishing:

Non ho capito come funziona questo monetizzatore di link:

https://www.Linkbucks.com/

Linkbucks allows you to make cash from the links your users post, from the links you place on your website, or from the posts you make in a forum. It is simple and easy to get started making money

Comunque e' il secondo messaggio in un paio di mesi che si serve di questo sito.

Linkbucks e' un sito che propone la creazione di url con alias scelto da questo elenco

che redirigono ad indirizzo scelto a sua volta dall'utente.

Linkbucks, usa il redirect per inserire sue pagine pubblicitarie

prima di puntare al sito indicato dall'utente.

A fronte di questa pubblicita' Linkbucks paga una somma, variabile da dominio a dominio (esiste un elenco con i diversi importi), per ogni click che sfrutti appunto il link di redirect che abbiamo creato.

Appare evidente che l'utilizzo di questa modalita' di Linkbucks non sarebbe pratico per i phishers che vedrebbero della pubblicita' inserita tra il link in mail ed il clone ma, in effetti esiste un'altra possibilita' di utilizzo di Linkbucks e cioe' quella, piu' tradizionale, di URL shortening.

Ecco infatti che e' possibile utilizzare

dove si evidenzia che in tal caso si tratta di links ...non paid … quindi senza ritorno economico per chi li posta ma anche, e questo e' importante per i phishers, ...without advertising … ossia senza pubblicita' 'intermedia' tral links e sito finale.

In pratica Linkbucks e' usato come sito di URL shortening come se ne trovano diversi in rete.

Edgar