AVVISO ! Ricordo che anche se alcuni links sono lasciati in chiaro negli screenshot, evitate di visitare i siti elencati se non avete preso tutte le precauzioni del caso (sandboxie, noscript, pc virtuale ecc....) !!!! dato che si tratta nel caso del falso player di malware attivo e poco riconosciuto.

Una odierna ricerca in rete

evidenzia alcuni siti .IT che sono stati compromessi con l'inclusione di pagine dal layout simile a pagina i blog.

Ecco ad esempio i dettagli della

struttura di un sito IT che presenta ben due folders contenenti

sia centinaia di pagine come questa

che redirige su falso scanner online

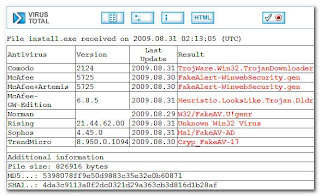

con relativo download di file che VT vede come

oppure di centinaia di pagine con questo layout piu' curato

che redirige

su questo falso scanner (notare anche il layout con il dettaglio che propone l'IP di provenienza del visitatore)

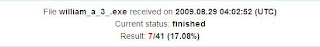

Il file eseguibile di cui e' proposto il download vede un bassissimo riconoscimento da parte dei reali AV

Questo un altro sito IT che propone questo differente layout di blog, con redirect sul medesimo falso scanner AV visto prima .(

antivirus_58s5(dot)exe )

Per terminare ecco invece una pagina

malware sotto forma del solito falso player

che viene proposta da uno dei tanti recenti post fasulli su forum IT

Una analisi

vede anche in questo caso,

alcuni noti AV non rilevare il pericolo, sempre tenendo ben presenti i limiti dovuti ad una

scansione eseguita con VT.Alcuni software AV che al momento danno risposta nulla

potrebbero infatti evidenziare il problema malware quando installati ed in funzione su un reale PC a differenza dei risultati del test Virus Total eseguito online e on-demand.

Ecco un riassunto dei files scaricati dai 3 siti analizzati in questo post:

ed i relativi IP

Edgar

Edgar

che tramite redirect

che tramite redirect punta al sito finale di phishing

punta al sito finale di phishing con whois

con whois

E' interessante notare come un altro sito di phishing, questa volta ai danni di CartaSI segnalatomi da Filoutage utilizzi stesso servizio di hosting

E' interessante notare come un altro sito di phishing, questa volta ai danni di CartaSI segnalatomi da Filoutage utilizzi stesso servizio di hosting per questo sito di phishing:

per questo sito di phishing: