N.B. Ricordo sempre che eventuali links elencati nel post o negli screenshot possono puntare a siti tuttora online e pericolosi ed ai relativi files eseguibili scarsamente riconosciuti dai principlai softwares AV.

Evitate quindi di aprire le pagine linkate se non avete preso le dovute precauzioni (Uso di Firefox con Javascripts disabilitati (es. tramite l'addon Noscript) e Sandboxie).

Securitylabs.websense.com informa che il sito dell'ambasciata del Portogallo in India risulta compromesso con l'inserimento di codici che redirigono verso siti contenenti exploits di vario genere:

Evitate quindi di aprire le pagine linkate se non avete preso le dovute precauzioni (Uso di Firefox con Javascripts disabilitati (es. tramite l'addon Noscript) e Sandboxie).

Securitylabs.websense.com informa che il sito dell'ambasciata del Portogallo in India risulta compromesso con l'inserimento di codici che redirigono verso siti contenenti exploits di vario genere:

Ecco la homepage

dove l'addon Firefox Noscript evidenzia la presenza dei codici pericolosi

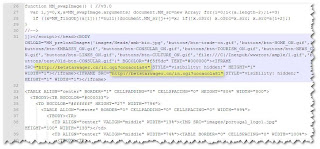

dove l'addon Firefox Noscript evidenzia la presenza dei codici pericolosie questi alcuni dettagli del source del sito che come vediamo contiene appunto codici java che tramite iframe

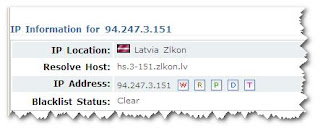

linkano a diverse pagine locate su

Il contenuto di queste pagine a cui puntano i links inseriti nel sito compromesso evidenzia la presenza di exploits

Il contenuto di queste pagine a cui puntano i links inseriti nel sito compromesso evidenzia la presenza di exploits che come vediamo in questa analisi cercano di sfruttare sia vulnerabilita' Flash che Adobe Reader per compromettere il pc di chi vista il sito dell'ambasciata

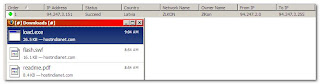

che come vediamo in questa analisi cercano di sfruttare sia vulnerabilita' Flash che Adobe Reader per compromettere il pc di chi vista il sito dell'ambasciata Ecco un dettaglio di alcuni dei files scaricati dalla pagina con exploits

Ecco un dettaglio di alcuni dei files scaricati dalla pagina con exploits con analisi VT

con analisi VT Un secondo script presente

Un secondo script presente linka invece a pagina su

linka invece a pagina su ma, al momento di scrivere il post, , non e' stato possibile rilevare la presenza di exploits.

ma, al momento di scrivere il post, , non e' stato possibile rilevare la presenza di exploits.Adesso il sito dell'ambasciata e' offline per le necessarie misure di bonifica

Gia' in passato abbiamo, pero', assistito ad attacchi di vario genere a siti di ambasciate e nel caso che vedremo ora pare che la provenienza di chi ha compromesso il sito dell'Ambasciata in Pakistan dell'Azerbaijan presenti analogie.

Gia' in passato abbiamo, pero', assistito ad attacchi di vario genere a siti di ambasciate e nel caso che vedremo ora pare che la provenienza di chi ha compromesso il sito dell'Ambasciata in Pakistan dell'Azerbaijan presenti analogie. La compromissione del sito segnalata l'undici marzo scorso da Dancho Danchev's Blog non pare. tra l'altro, essere stata bonificata, ma e' presente tuttora online lo script pericoloso.

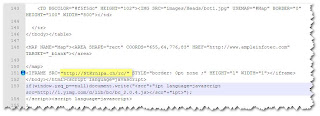

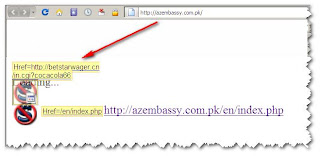

La compromissione del sito segnalata l'undici marzo scorso da Dancho Danchev's Blog non pare. tra l'altro, essere stata bonificata, ma e' presente tuttora online lo script pericoloso.Infatti se proviamo a visitare in data odierna, il sito dell'ambasciata dell'Azerbaijan abbiamo questa pagina

dove ancora una volta noscript evidenzia la presenza del codice pericoloso , con links simile (cambiano solo le due cifre finale del link) ai siti con exploits visti prima.

dove ancora una volta noscript evidenzia la presenza del codice pericoloso , con links simile (cambiano solo le due cifre finale del link) ai siti con exploits visti prima.Da notare che questi siti contenenti exploit visti ora presentano il riconoscimento dell'IP del visitatore per cui dopo la prima volta che si caricano non propongono piu' i links ad exploits ma una pagina vuota.

Edgar

Nessun commento:

Posta un commento